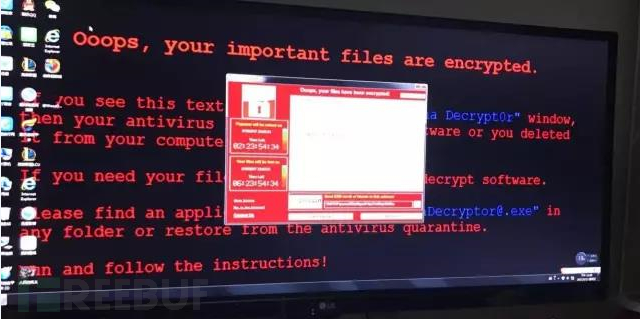

5月12日晚,一款名为Wannacry 的蠕虫勒索软件袭击全球网络,这被认为是迄今为止最巨大的勒索交费活动,影响到近百个国家上千家企业及公共组织。 该软件被认为是一种蠕虫变种(也被称为“Wannadecrypt0r”、“wannacryptor”或“ wcry”)。 像其他勒索软件的变种一样,WannaCry也阻止用户访问计算机或文件,要求用户需付费解锁。

一旦电脑感染了Wannacry病毒,受害者要高达300美元比特币的勒索金才可解锁。否则,电脑就无法使用,且文件会被一直封锁。

研究人员还发现了大规模恶意电子邮件传播,以每小时500封邮件的速度传播杰夫勒索软件,攻击世界各地的计算机。

大量国内高校中招,其他行业也受到影响

5月12日晚,国内有不少高校学生反映电脑被恶意的病毒攻击,文档被加密。

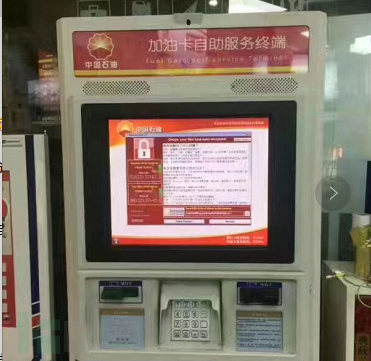

勒索者源头来自暗网,攻击具备兼容性、多语言支持,多个行业受到影响,国内的ATM机、火车站、自助终端、邮政、医院、政府办事终端、视频监控都可能遭受攻击。据报道,今日全国多地的中石油加油站无法进行网络支付,只能进行现金支付。中石油有关负责人表示,怀疑受到病毒攻击,具体情况还在核查。而截至目前,一些公安系统已经遭到入侵。

勒索软件利用NSA爆出的漏洞迅速传播

软件利用美国国家安全局黑客武器库泄露的ETERNALBLUE(永恒之蓝)发起病毒攻击。远程利用代码和4月14日黑客组织Shadow Brokers(影子经纪人)公布的Equation Group(方程式组织)使用黑客工具包有关。其中ETERNALBLUE模块是SMB 漏洞利用程序,可以攻击开放了 445 端口的 Windows 机器,实现远程命令执行。 蠕虫软件正是利用 SMB服务器漏洞,通过2008 R2渗透到未打补丁的Windows XP版本计算机中,实现大规模迅速传播。 一旦你所在组织中一台计算机受攻击,蠕虫会迅速寻找其他有漏洞的电脑并发起攻击。

事实上,微软已经在三月份发布相关漏洞(MS17-010)修复补丁,但很多用户都没有及时修复更新,因而遭到此次攻击。

全球受攻击情况

仅仅几个小时内,该勒索软件已经攻击了99个国家近万台电脑。英国、美国、俄罗斯、德国、土耳其、意大利、中国、菲律宾等国家都已中招。且攻击仍在蔓延。

据报道,勒索攻击导致16家英国医院业务瘫痪,西班牙某电信公司有85%的电脑感染该恶意程序。至少1600家美国组织, 11200家俄罗斯组织和6500家中国组织和企业都受到了攻击。

Wana-Decrypt0r-WannaCry-勒索软件

来自英国、西班牙、意大利等多个国家的用户在网上分享了被攻击的截图。据报道,Wannacry相关的比特币钱包已经开始填充现金。

西班牙计算机应急组织还针对WannaCry发布了警告:”WannaCry勒索软件侵入计算机,将文件加密并通过SMB执行远程命令。现在已经侵入了其他Windows系统的机器。”

目前还不清楚WannaCry的幕后黑手到底是谁。但大部分攻击来自钓鱼邮件,或是受害者访问的含有恶意软件的网站。早在今年二月,WannaCry的前身WeCry就已发起过攻击,向用户勒索比特币。

解决方案

该攻击涉及MS17-010漏洞,我们可以采用以下方案进行解决

漏洞名称:

Microsoft Windows SMB远程任意代码执行漏洞 (MS17-010)

包含如下CVE:

CVE-2017-0143 严重 远程命令执行

CVE-2017-0144 严重 远程命令执行

CVE-2017-0145 严重 远程命令执行

CVE-2017-0146 严重 远程命令执行

CVE-2017-0147 重要 信息泄露

CVE-2017-0148 严重 远程命令执行

漏洞描述:

SMBv1 server是其中的一个服务器协议组件。

Microsoft Windows中的SMBv1服务器存在远程代码执行漏洞。

远程攻击者可借助特制的数据包利用该漏洞执行任意代码。

以下版本受到影响:

Microsoft Windows Vista SP2

Windows Server 2008 SP2和R2 SP1

Windows 7 SP1

Windows 8.1

Windows Server 2012 Gold和R2

Windows RT 8.1

Windows 10 Gold

1511和1607

Windows Server 2016

解决方法:

1.防火墙屏蔽445端口

2.利用 Windows Update 进行系统更新

3.关闭 SMBv1 服务

3.1 适用于运行 Windows 8.1 或 Windows Server 2012 R2 及更高版本的客户

对于客户端操作系统:

打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

重启系统。

3.2 对于服务器操作系统:

打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

在“功能”窗口中,清除“SMB 1.0/CIFS

文件共享支持”复选框,然后单击“确定”以关闭此窗口。

重启系统。

3.3适用于运行Windows 7、 Windows Server 2008 R2、 Windows Vista 和 Windows Server 2008,修改注册表

注册表路径︰ HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\LanmanServer\\Parameters

新建项︰ SMB1,值0(DWORD)

重新启动计算机

关于影响的操作系统范围和对应的补丁号码详情请见:https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

勒索病毒中招尝试解决方案

方法一:

1:打开自己的那个勒索软件界面,点击copy. (复制黑客的比特币地址)

2:把copy粘贴到btc.com (区块链查询器)

3:在区块链查询器中找到黑客收款地址的交易记录,然后随意选择一个txid(交易哈希值)

4:把txid 复制粘贴给 勒索软件界面按钮connect us.

5:等黑客看到后 你再点击勒索软件上的check payment.

6:再点击decrypt 解密文件即可。

方法二:

下载开源的脚本(需要python3环境)来运行尝试恢复。

下载链接:https://github.com/QuantumLiu/antiBTCHack

* 参考来源:THK ,AngelaY编译,转载请注明来自FreeBuf.COM

-

FreeBuf这里有教程 http://www.freebuf.com/articles/system/133853.html

FreeBuf这里有教程 http://www.freebuf.com/articles/system/133853.html -

haha12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

haha12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

====111==== -

好好的一个洞就这么被玩坏了

-

沃德天表示没碰到勒索界面,但是蓝屏一大片,,,,

沃德天表示没碰到勒索界面,但是蓝屏一大片,,,,

关注我们 分享每日精选文章

关注我们 分享每日精选文章

不容错过

- 赌场老千与老虎机的故事(上集):赌场惊现神人Alpha_h4ck2017-02-20

- “无文件”攻击方式渗透实验亚信安全2017-03-15

- 技术分享:PHP序列化/对象注入漏洞的利用dawner2016-04-15

- 研究人员发现绝大部分酷派(Coolpad)手机暗藏后门hujias2014-12-18

0day

已有 24 条评论

这里有教程 http://www.freebuf.com/articles/system/133853.html

好好的一个洞就这么被玩坏了

@ Evistix 是啊前两天刚把17-010加到metasploit中 今天就被朋友圈刷屏了

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

====111====

那已经中招了的怎么办

@ Max_Lyndon 重装系统

昨天晚上貌似经历了世界大战啊

@ guahunyo 这个我信,因为我现在还在经历这次战争。。。好困。

KB4012215打这个补丁就行了???

表示没碰到勒索界面,但是蓝屏一大片,,,,

@ 沃德天 永恒之蓝嘛,哈哈

小编,atm的图是ps的

解决方法一有点厉害了,,,这里还有篇被感染后解除病毒的具体解决方案:https://malwaretips.com/blogs/remove-your-personal-files-are-encrypted-virus/

这次的影响极其恶劣啊

发现nsatool.com已经被抢注了(╥╯^╰╥)

啥都别说了,还在通宵擦屁股中。。。这次的病毒真恶心,比非典还恶心。。。

找一个web安全接单的 联系我:1511159216

纳闷了,freebuf怎么没被攻击,难道就因为freebuf=fb?

http://tzapk.com/forum.php?mod=viewthread&tid=80

这个是木马样本,有需要的拿去研究,建议在虚拟机运行

方法一 的读取生成工具

世界太不安全了…

已经中招了,怎么解决呢?