本篇文章是对一种被大量肉鸡使用,面向目标IP发起DDoS攻击木马工具的详细分析。

一 背景

近期,阿里云云盾安全攻防对抗团队通过异常流量分析和攻击溯源发现了一种被大量肉鸡使用,面向目标IP发起DDoS攻击的木马工具。经过取样和入侵分析,我们发现该DDoS攻击工具大部分是由于网络上某些服务器存在Mysql或SqlServer弱密码等原因被入侵,被黑客传入大量恶意软件,其中包括该款DDoS工具:

文件名:DbProtectSupport.exe MD5:412e6b0de470907cba75e00dde5a0086

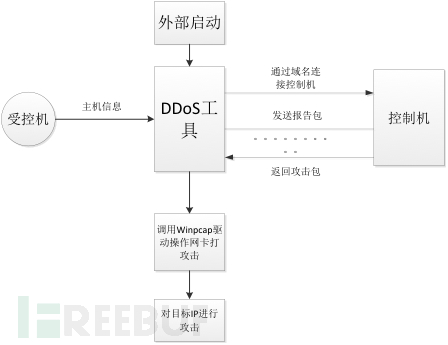

该DDoS工具运行后先通过反弹的方式主动与远程主机连接,远程控制机随后向该DDoS工具传递攻击的目标IP。DDoS工具随后使用自己所携带的Winpcap驱动直接操作网卡发包,向目标IP发动SYN流量攻击。

二 样本简介

该DDoS工具启动后,会先获取主机信息(系统版本、CPU架构,网卡信息,MAC地址),然后主动通过设定好的域名来连接远程主机。建立连接后,将这些信息发送给远程主机。同时,工具会创建线程等待主机发来攻击目标IP。当远程控制机与该DDoS进行一系列的准备工作通信后,会给其发送一个攻击指令包,该指令包会包含攻击目标IP地址。

该DDoS工具接收到攻击指令后,会自助将目标IP填充为SYN包,然后调用Winpcap驱动,直接操作网卡发送填充好的攻击流量包。攻击流程如图1所示。

图1 攻击流程

三 详细分析

3.1 网络流量分析

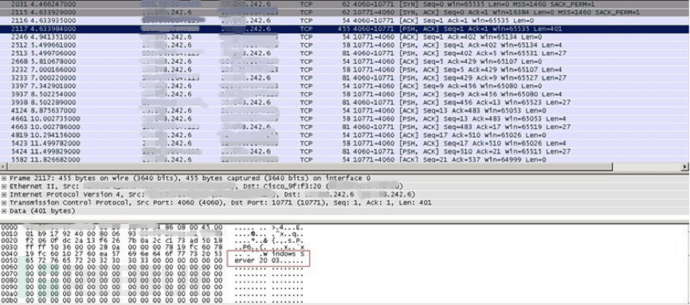

在测试机中(由于隐私需要,将部分机器IP、MAC地址隐藏)将该程序启动,通过分析网络流量会发现该程序在与远程控制机建立连接后会立即向远程主机发生一个“报告包”,该包包含了本机的系统版本,如图2所示.

图2 描蓝包所显示的数据有一段Windows Server 2003(红框所示)

后续会进行一段时间的相互通信,通过数据分析发现,该通信包无明显特征,应该是为防止下断recv,增加分析recv包的难度。经过该段时间通信后,控制端会发送一个明显突变的包,然后受控机开始进行向外DDoS攻击。通过分析该包内容,该包明显相较于其他数据包不一样,对比随后就发生的DDoS攻击的目的IP地址,发现该包包含了DDoS攻击目标IP与端口号,因此可判断为该包为指令包,如图3所示。

图3 描蓝即为指令包,受控机收到该包后随后控制机即对外部进行DDoS攻击,其中红框即为目标攻击IP

3.2 文件逆向分析

通过对程序逆向分析,发现程序运行后会获取主机的信息(系统版本、CPU架构,网卡信息,MAC地址),如图4、5、6、7所示:

图4 系统版本

图5 CPU核心和架构

图 6 系统网络接口和MAC地址

对gethostbyname下断可发现受控机会首先获取*.softcoo.com这个域名获取主机地址信息,如图7所示。

图7 通过固定域名获取主机地址信息

对connect下断可以发现连接的控制机的目的地址为:*.*.242.6,如图8所示:

图 8 逆向分析出connect控制机IP地址为:*.*242.6

对send下断可以发现所发送的第一个数据包内容为,如图9所示,与图1中“报告包”数据内容对比可发现,该数据内容一致。

图 9 send截获的“报告包”

由于后面实际打DDoS攻击使用的是自带驱动Winpcap直接操作网卡来进行发包,因而OllyDbg截获不了所发的封包,但是可以通过Wireshark抓包软件来捕获,如图10所示。

图10 攻击流量包

四 总结

经过以上分析,我们可以发现该DDoS木马的并没有太复杂的DDoS攻击模式,而且也没有自启动模块,当外部程序启动它后,就会接受远程控制,来对目标IP发动攻击。该攻击行为由于是直接操作驱动进行,所以客户端没有很好的阻断方式。

不过,由于本机文件特征比较明显,它的同目录文件夹下会带有npf.sys驱动,因而是个比较明显的特征。

最后,该DDoS工具传播范围比较大,当发现机器上有异常流量的时候,可以直接检查下自己服务器上面是否存在此恶意工具文件。

*作者:阿里云云盾安全攻防对抗团队(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

- 上一篇:绕过微软控制流防护(CFG)保护机制

- 下一篇:刨根问底:Hash传递攻击原理探究

关注我们 分享每日精选文章

关注我们 分享每日精选文章

不容错过

- 赌场老千与老虎机的故事(上集):赌场惊现神人Alpha_h4ck2017-02-20

- “无文件”攻击方式渗透实验亚信安全2017-03-15

- 技术分享:PHP序列化/对象注入漏洞的利用dawner2016-04-15

- 研究人员发现绝大部分酷派(Coolpad)手机暗藏后门hujias2014-12-18

0day

已有 13 条评论

尼玛这也叫分析报告???

z

感觉是拿来练手的

没下载地址

阿里云云盾安全攻防对抗团队的技术研究~

有谁能帮我删除铁血论坛的帖子?必有重谢

早就分析过了,比这个详细一万倍。

他发送数据你都抓得到上线包,真厉害,小包差不多125万,大包的话一秒也4万了,你竟然抓得到

求进阿里云云盾安全攻防对抗团队

对于邪恶轴心,同盟国的将士下手是比较硬的!

有谁能帮我删除铁血论坛的帖子?必有重谢

有谁能帮我删除铁血论坛的帖子?必有重谢

有个叫悬镜软件,可以防一些,官网:xm.anpro-tech.com