受最新WordPress的漏洞影响超过67000个网站被攻击

如果你的网站使用的是WordPress,并且没有及时更新官方上周发布的补丁,升级到v4.7.2版本,那么你的网站很有可能受到这4个黑客组织的攻击。

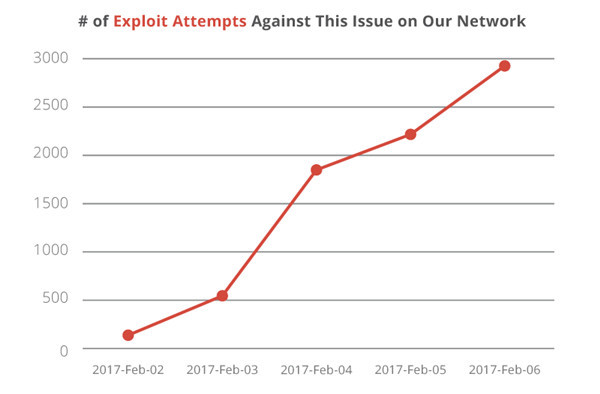

据国外Web安全公司Sucuri表示,自上周一该漏洞细节公开后,攻击范围不断扩大,最近每天趋于3000次。

随着时间的推移利用REST API漏洞尝试次数(来源:Sucuri)

攻击者正在利用WordPress的REST API的漏洞,该漏洞由WordPress团队两个星期前修复并更新补丁,他们于上周一公开了漏洞详情。

攻击者利用这个漏洞精心构造一个向目标站点REST API发起的HTTP请求,可以修改文章的标题和内容。

上周已经有人提供了完整的利用代码。

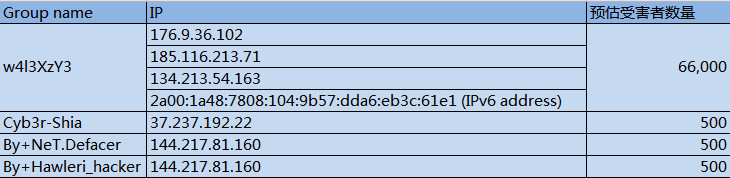

超过67,000的网站内容已经被篡改

即使该漏洞仅影响WordPress4.7.0和4.7.1两个版本而且该CMS内置有自动更新的功能,但仍然有很多网站没有更新。

据Sucuri部署的蜜罐服务器收集到的数据显示,在过去的一周,有四波攻击者正在着手利用这个漏洞。

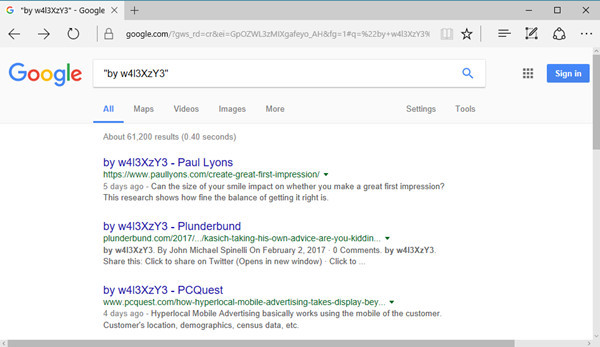

由于攻击已经持续一段时间了,谷歌已经可以检索一部分被攻击的内容。

通过Google检索被篡改的站点

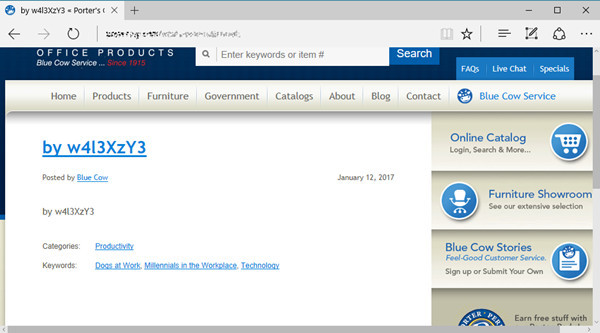

通过Google搜索"by w4l3XzY3",可以浏览一些受影响的站点。

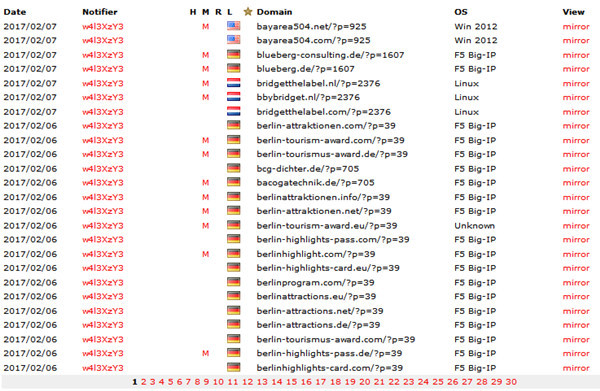

部分受影响的站点列表

更多受影响站点可在http://www.zone-h.org/archive/notifier=w4l3XzY3/page=1查看。

目前,使用REST API漏洞篡改网站的这些组织只是做了一些知名度的曝光,将网站内文章的标题和正文修改为自己的内容。

其中一个被篡改的站点

Sucuri's CTO, Daniel Cid表示希望看到更专业的内容进入大家的视野,如利用该漏洞发布更复杂的内容,黑链SEO:如插入链接和图像。

利用漏洞做这种篡改的话,做黑链SEO,可以提高其他网站的搜索引擎排名,或者宣传一些其他的非法产品。

当然如果网站内容被篡改为一些恶意内容,会导致网站被搜索引擎屏蔽。

建议所有使用WordPress的网站主及时更新至最新版本v4.7.2。避免由于REST API的安全问题,导致网站被搜索引擎屏蔽。

原文链接:https://www.bleepingcomputer.com/news/security/over-67-000-websites-defaced-via-recently-patched-wordpress-bug/

查看WordPress REST API 内容注入漏洞分析:http://bobao.360.cn/learning/detail/3467.html0day

文章评论