本文将简单介绍2016年漏洞工具包(Exploit Kits)中的漏洞榜TOP 10。

前情提要

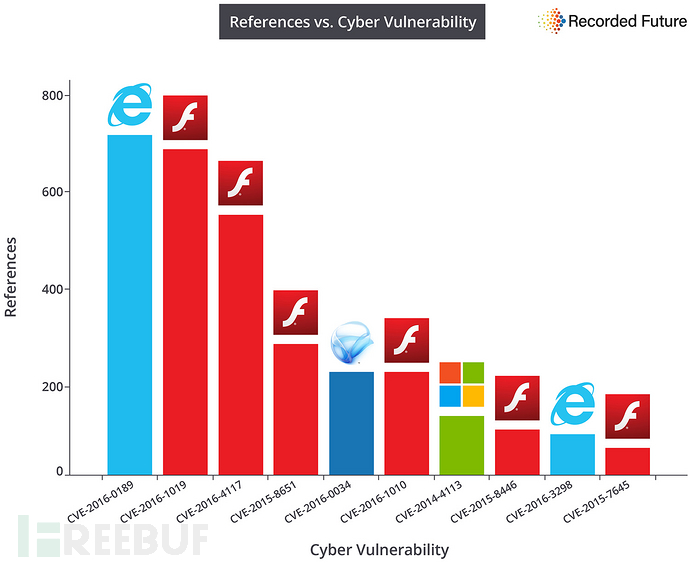

从2015年11月16日-2016年11月15日,Adobe Flash Player占了2016漏洞工具包TOP 10漏洞中的6个席位。在Adobe官方对安全问题加强重视后,黑客对于Adobe Flash Player的关注仍然热度不减。

微软的IE、windows和Silverlight今年也杀入了前10,而去年的一些漏洞很不幸在今年落榜。

2016年出的IE漏洞CVE-2016-0189非常受黑客的欢迎,尤其是Sundown漏洞工具包,在2016年7月就将其exp收入麾下。

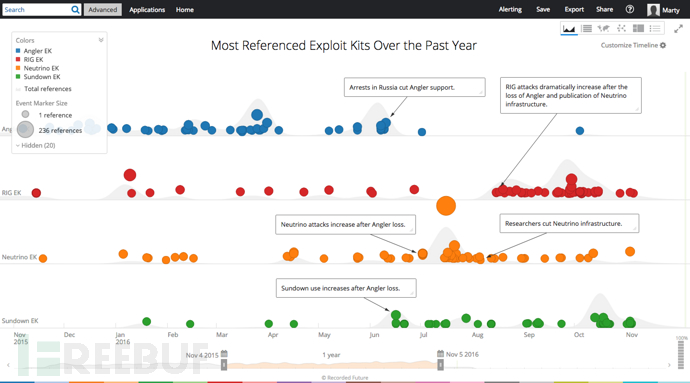

Sundown、RIG和Neutrino填补了Angler工具包于2016年6月覆灭时的空白市场,这些漏洞工具包的价格,由200美元/周(RIG)到1500美元/周(Neutrino)不等。

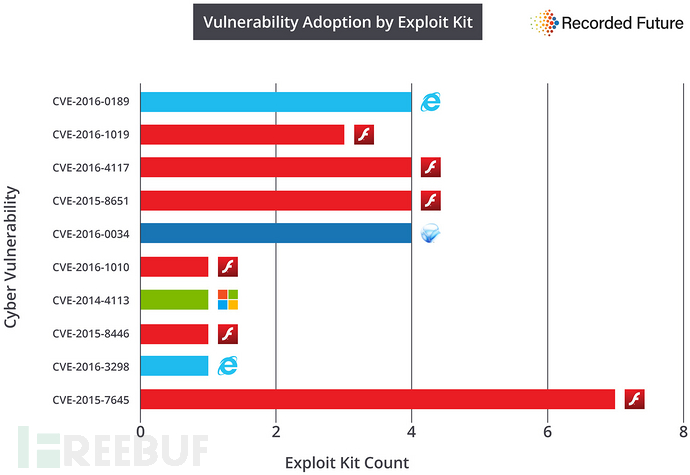

Adobe Flash Player的CVE-2015-7645已经被纳入过7个漏洞工具包,它算是我们分析过最泛滥的漏洞,大概是因为它是Adobe安全革新后产生的第一个0day吧。

漏洞评估团队可以借助识别被高频使用的漏洞,进行一些其他工作。

根据Recorded Future(也就是笔者的网站)的分析,今年Adobe Flash Player以及微软全家桶一直在为黑客们稳定输出主流的漏洞,而国际间的网络博弈也占据了不少2016年的信息安全头条。至于犯罪分子则一直在使用持续更新的漏洞工具包,对ransomware和银行木马进行分发。

对于去年榜上有名的漏洞集,Recorded Future更新了对141个漏洞工具包和已知漏洞的分析。

背景

漏洞工具包提供了CaaS(犯罪软件即服务),其缔造团队可以靠提升安装量挣钱。自2006年这一类漏洞工具包出现以来,网络罪犯需要的编程经验越来越少,他们只需要提供相应的payload(比如CrypMIC ransomware或者TrickBot银行木马)。这些payload会通过漏洞工具包,借助被黑的网站或者第三方恶意广告进行传播。而漏洞工具包的支撑团队会持续往里面添加新的漏洞exp,提高用户分发payload的效率,最后给自身团队带来更多的收入。

漏洞工具包的受害者可能是访问了被黑的网页、恶意广告,或者被诱导进了漏洞工具包的着陆页。那些使用了HTML、Javascript的页面,会甄别受害者的浏览器和插件,以此来为漏洞工具包的后续攻击做准备。

在某些情况下,这些漏洞工具包可以进行周租或者月租。比如每周800美元或者每月2000美元。廉价的RIG漏洞工具包可能每天只花费50美元,每周200美元或者每月700美元甚至更少。至于现有可用的漏洞工具包中,Neutrino可能是最贵的,大约每周1500美元或者每月4000美元。

了解哪些漏洞会被漏洞工具包所利用,可以更好地在内部进行风险评估。

方法论

Recorded Future分析了大量参考来源,包括信息安全博客,深网论坛的帖子,以及暗网洋葱站点。这次分析的重点在于2015年11月6日-2016年11月15日的漏洞工具包和漏洞,距离咱们2015年发出报告大约有一年了。

作为研究的一部分,Recorded Future利用了141个漏洞工具包的清单(去年是108个),然后对使用最多的漏洞进行了排名。

Recorded Future并没有逆向前面提到的恶意软件,而是结合网上的数据进行了分析,然后再给大家进行详细的阐述。

漏洞工具包采用的漏洞

基于2015年漏洞排名的反馈,Recorded Future将在未来进一步评估漏洞工具包采用的漏洞。

Adobe Flash Player的CVE-2015-7645是引用最多的漏洞之一,去年像Neutrino、Angler、 Magnitude、RIG、Nuclear Pack、Spartan和Hunter等漏洞工具包,都采用了Adobe的漏洞exp。

因为CVE-2015-7645同时跨平台影响了几个系统,还能控制系统,这使得它成为了通用的漏洞。此外,它是Adobe引入新的安全措施后第一个0day,许多老漏洞拿不下的机器,有了新版的flash就能用它拿下了。此外,这个漏洞也被俄罗斯政府谍报组织Pawn Storm(APT28, Fancy Bear)所用。

虽然Adobe很快修复了漏洞后,但是由于该漏洞的易于利用和影响范围较广,仍然保持了一定的活跃度。

不幸的是,由于企业修补缓慢,而且家庭用户也缺乏对于漏洞的认识,都在无形中帮助了该漏洞的持续蔓延。

Sundown漏洞工具包

Sundown漏洞工具包是犯罪世界冉冉升起的一颗新星,在去年一些市场上的领头羊覆灭之后,Sundown被犯罪分子大规模采用。由于Sundown中的漏洞exp更新很快,所以对RIG等漏洞工具包形成了差异化优势。

去年,Recorded Future曾写过关于Angler漏洞工具包的分析。然而自从去年有恶意活动参与者在俄罗斯被逮捕后,使用它的人几乎绝迹。

研究人员曾揭露了Nuclear的大量基础结构,在其撤出了开放市场后,RIG和Sundown填补了相应的空白。虽然RIG仍然是市场中的老大,但Sundown受欢迎的程度正在提高。

根据我们的分析,Sundown第一次为人所关注是在2015年4月,被指出抄袭其他工具并采取了它们的漏洞和利用方法。它因为在2015年第一个集成了IE漏洞(CVE-2015-2444)而为人所知,当时针对的是日本银行客户。该恶意软件另一个引人关注的点,是它致力于传播银行木马,而不像其他漏洞工具包一样,从ransomware释放出许多提权工具。同时,Sundown也明显比竞争对手, 有着更多的被黑站点进行传播。

影响

去年的漏洞工具包大量采用了Adobe的漏洞,特别是flash产品。更尴尬的是,Adobe安全今年还是没有明显的改善。如果可以的话,笔者建议大家卸载flash。

当然如果有需要,大家可以考虑采用Google Chrome团队带有最新版flash的浏览器。而且Google Chrome默认是采用HTML5渲染,而不是flash。

同时,现在大多数浏览器会默认阻止flash元素,除非用户主动点击允许。

结论

修补本文中提到的所有漏洞。如果不影响业务,请删除受漏洞影响的软件。

激活Adobe flash player的点击后启用。考虑使用Chrome,因为谷歌项目Zero对flash player漏洞非常关注。利用浏览器阻拦广告插件,阻止黑客的漏洞攻击。记得经常备份系统,特别是那些容易被ransomware盯上的目标。

* 参考来源:RF,FB小编dawner编译,转载需注明来自FreeBuf

如果此文章侵权,请留言,我们进行删除。0day

文章评论