0×00 背景

前几天晚上闲来无事,朋友给了我一个445批量工具,可能有后门程序,让我分析一下。经过分析我发现后门位于dll文件中,抓鸡大牛们要小心了。

0×01 分析过程

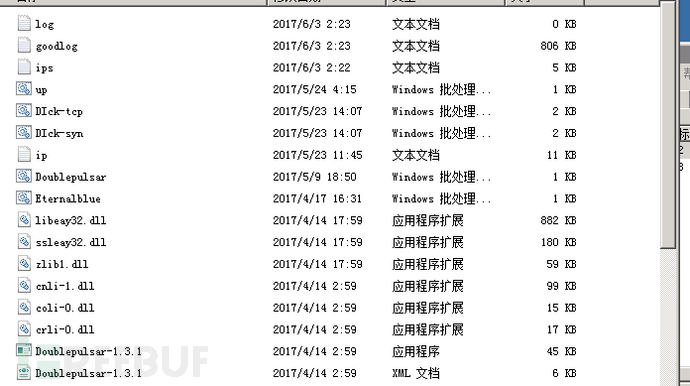

文件结构如下:

程序的运行过程很简单,运行bat文件,就是扫描445端口,然后利用eternalblue攻击,再加载payload的dll文件。那么后门在哪呢?

在这个dll文件中,大鱼吃小鱼。好,分析一下这个dll文件,没加壳。看下dll入口函数:

这是dllmain函数:

我们可以看到调用了sub_10001160()这个函数,跟一下看看:

这是什么意思呢?增加账号可以理解,下边的Sleep,WinExec这是要干什么?我们让程序sleep,接着执行c:\users\m.exe这个文件。这个m.exe是怎么来的,可以看到上边有个调用sub_100001020(),跟进去看一下:

从这个网站上下载xzz.exe文件,然后再执行,看看这个网站有什么东西。

东西不少,下载xzz.exe分析一下。首先释放如下文件,并执行这些文件。

反编译888.exe,发现,888.exe从资源CPP里读取文件,写入到磁盘里,名字是随机数字的dll,就是图中的5586317.dll,也是老思路了。

利用dll加载工具,首先加载运行dll文件,之后创建文件并运行w3wp.exe。

利用w3w.exe加载5586317.dll,创建服务。

反编译5586317.dll,可以看到动态加载各种dll,动态调用函数,免杀常用手段。

创建系统服务,名字是w3wp,描述为Microsoft Corporationot。发起网络连接,远控反弹。

反弹到8881端口w3wp.exe发起的,反弹到6543端口是svchost.exe*32发起的。

可以看到svchost也加载了5586317.dll文件 ,另一个svchost加载了Mick.exe文件。

反编译Mick.exe,简单分析一下。发现这个程序在c盘根目录记录了log,也写入了服务,反弹端口。

我们可以看到Mick.exe是用于守护的。守护w3wp.exe进程。一旦杀掉w3wp进程,w3wp还会启动。

0×02 总结

大体的关键文件分析完了,这个工具包里的dll文件在完成表面的增加账号任务后,会接着进行后门安装从黑客网站上下载xzz.exe文件,释放木马程序安装服务,并且有守护进程。

*本文作者msx2009,转载请注明来自FreeBuf.COM

- 上一篇:如何用HERCULES绕过杀软

- 下一篇:狄仁杰探案之“永恒之蓝”

-

在座的都是辣鸡LOG写根目录,果然符合白菜黑阔的作风

在座的都是辣鸡LOG写根目录,果然符合白菜黑阔的作风 -

大哥,你闹呢?你告诉我这哪是后门第一个dll里面就是放下载地址的啊 如果复现过MS17-010都知道是利用dll去劫持吧?你这个分析恨到位,但是不如放c32搜“http”那就出来了;第二个马子是通过访问dll来执行是几年前就出来的姿势了。我完全看不出哪里是后门 那就是放payload地方,建议你去完完全全复现一遍再发文章,可能是你标题和文章的字眼写错了吧。。。。希望评论的人也不要只看标题,,,这样会误导我们这些小白的。。。

-

只看你分析 为何不提供下 下载地址 让大家都能下载后 练一下手呢

活动预告

-

11月

FreeBuf精品公开课·双11学习狂欢节 | 给努力的你打打气

已结束 -

10月

已结束 -

10月

已结束 -

9月

已结束

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 14 条评论

大鱼吃小鱼

LOG写根目录,果然符合白菜黑阔的作风

只看你分析 为何不提供下 下载地址 让大家都能下载后 练一下手呢

445最早的第一批抓鸡程序也有后门,是下载作者的挖矿程序,很隐蔽,

wow,那你很棒棒哦!

Mickey?

转发微博

转发微博

黑吃黑的做法,简直就是安全界的败类。。。没必要打码

大哥,你闹呢?你告诉我这哪是后门第一个dll里面就是放下载地址的啊 如果复现过MS17-010都知道是利用dll去劫持吧?你这个分析恨到位,但是不如放c32搜“http”那就出来了;第二个马子是通过访问dll来执行是几年前就出来的姿势了。我完全看不出哪里是后门 那就是放payload地方,建议你去完完全全复现一遍再发文章,可能是你标题和文章的字眼写错了吧。。。。希望评论的人也不要只看标题,,,这样会误导我们这些小白的。。。

@ 别让人生输给了懒惰 小编没玩过永恒

Farfli

替换成自己的dll不就好了么

这就尴尬了