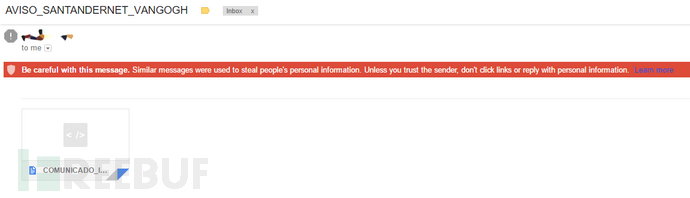

相信不少人都有收到过钓鱼邮件的经历。然而,随着反垃圾邮件技术的更进,大多数这类邮件都会被系统自动屏蔽,而无法发送到用户邮箱。但是,大多数并不代表全部。下面的这个例子就是个很好的说明。

这封邮件的主题是用巴西葡萄牙语写的,主要内容是针对Santander银行“溢价”账户持有人的警告。不难看出,这是一封典型的钓鱼邮件。

附件诱骗钓鱼

对于普通用户而言,多数收到这类邮件的人,都只会通过简单的发件人信息来判断邮件的可信度,或者直接将其拖放到垃圾箱。但是对于安全分析师而言,我们希望深入了解附件包含的内容和消息的真正来源。

通过查看HTML源码,我们可以看到一个非常简单的图片链接:

打开该图片链接,是一个类似于Santander银行的页面。如下:

可以看到,该页面的内容依旧是用巴西葡萄牙语写的,并且页面上所有的联系电话,都为Santander银行的真实电话,整个页面的布局也完全与银行的沟通界面类似。需要注意的是,巴西银行从来不会通过电子邮件的方式,向客户发送任何安全警告。

页面的内容是在警告用户,他们的计算机上的安全模块已过期,如果不及时更新到最新版本,银行将向他们发出246.67BRL的罚单(约$80.00)。

钓鱼邮件来自何处?

一般情况下,攻击者很少会使用自己的服务器来发送钓鱼邮件。他们通常会利用手中的“肉鸡”,来替自己发送。

攻击者入侵或拿下一台服务器,往往都有其目的性。例如窃取机密数据,实施网络钓鱼,黑帽SEO等。当攻击者成功入侵并拿下服务器后,他们做的第一件事就是,创建一种方法来保持对该站点的持久控,制即便漏洞被修复。攻击者通常会在网站安装后门程序,根据我们2015年第三季度的“黑客入侵网站趋势报告”显示,72%遭到入侵的网站,都被安装了至少一个的基于PHP后门,攻击者通常都会安装多个后门,来保证自己的访问权。

一旦后门被成功安装,攻击者将会进一步的对目标站点进行渗透,以保证利益的最大化。

邮件头分析

我们可以通过对邮件头的分析,得到一些有价值的信息。

例如:

X-PHP-Originating-Script - 邮件发送所使用的脚本语言

Message-ID - 显示托管脚本的网站

X-Mailer - 邮件发送所使用的程序及版本

大伙可能注意到了,以上并没有出现X-HEADER的内容。这是因为X-HEADER,并非一个有效邮件事务所必须的。这些类型的头,都是由程序添加用以跟踪和调试目的的。

从以上头信息中我们可以得知,原始消息发送自add-from-server.php这个脚本,并且使用的是PHPMailer [1.73版本]。PHPMailer 1.73是一个非常老的PHPMailer版本,并且存在远程代码执行漏洞。

从Message-ID中我们可以找到钓鱼邮件的来源网站(上图马赛克),下面我将尝试使用SiteCheck对该站点进行扫描检测。

扫描原始站点

从扫描结果中我们惊讶的发现,该站点感染了垃圾SEO(黑帽SEO):

并且…根据SiteCheck显示的网站详细信息标签,我们可以看出该站点所使用的程序版本已经过时,并且存在安全漏洞。

我们不能确定,在网站上做垃圾SEO和发送钓鱼邮件的是否为同一攻击者,因为在此之前钓鱼攻击者对于发送垃圾SEO邮件的事并不知情。其实这也并不奇怪,一个网站同时遭受多个攻击者攻击的例子,在之前的文章我早有提及。

如何避免成为受害者?

现在让我们把目光转到之前发现的那个,用于发送消息的add-from-server.php文件上。该文件属于add-from-server插件下的一个文件,并且该插件存在CSRF漏洞。攻击者可以通过向管理员发送恶意构造的链接诱骗管理员点击,从而触发该漏洞将后门上传至目标站点。

网站所有者或其他管理员,都可能是被攻击的对象。下面是我的一些安全建议:

不要轻易相信您收到的电子邮件,特别是附件。

停用浏览器中的Javascript。

不要使用办公电脑,浏览有风险的网站。

使用信誉良好的杀毒软件。

设置足够安全和强大的密码。

对账户尽可能的启用双因素认证。

*参考来源 :sucuri,FB小编 secist 编译,转载请注明来自FreeBuf(FreeBuf.COM)

关注我们 分享每日精选文章

关注我们 分享每日精选文章

活动预告

-

11月

FreeBuf精品公开课·双11学习狂欢节 | 给努力的你打打气

已结束 -

10月

已结束 -

10月

已结束 -

9月

已结束

0daybank

已有 4 条评论

404

404

看到类似这种的文章就觉得很好玩。。禁用JS?!

大多数企业和单位都有自己的邮件系统,但还是有大量的垃圾邮件、病毒邮件,可以使用云反垃圾邮件网关,可以很好的解决各种邮件问题的哦!