1. 介绍

对Trojan[DDoS]/Win32.Nitol.C(下简称:Nitol.C)有所了解的反病毒研究人员或许都知道,Nitol最先是由鬼影工作室开发并通过某渠道将源码对外公开,致使网络上出现多种不同协议的Trojan[DDoS]/Win32.Nitol(下简称:Nitol)版本,所以国内又称“鬼影DDoS”。Nitol 家族是目前活跃在Windows环境下的主要botnet之一。

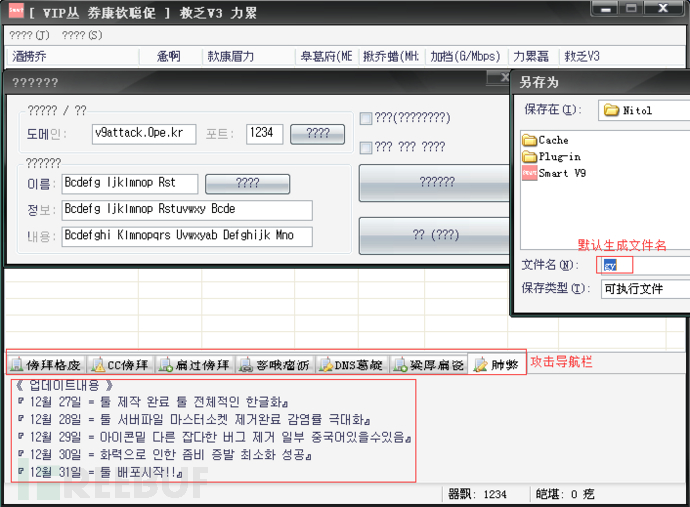

大多数Nitol家族的衍生版本都有一个比较显著的特点是使用了lpk.dll劫持,通过lpk.dll劫持实现将样本在受害设备上进行多磁盘横向备份感染,达到了长期潜伏于受害系统并远程操纵攻击的目的。Nitol“狼藉”江湖多年,发展至今已经有8+不同协议的衍生版本,且据监控到的威胁情报显示,这些Nitol家族组成的botnet每天都会对互联网上的某个目标发起攻击,严重威胁互联网的安全!这里主要讲的是Nitol家族的Nitol.C衍生版本(见图1-1 生成器界面),一个Nitol家族衍生版本的韩国僵尸网络及其威胁情报。

图1-1 生成器界面

2. 基本信息

表1-1 样本基本信息

| 病毒名称 | Trojan[DDoS]/Win32.Nitol.C |

|---|---|

| 样本MD5 | a48478dd55d8b099409bb829fb2b282f |

| 样本大小 | 59KB |

| 样本格式 | Exe |

3. 传播方式

从目前监控到的威胁情报看,Nitol.C的传播和感染方式主要有两个:

1、通过自动化批量IP网段漏洞利用,植入被控端木马。2017年上半年黑产最为流行的Windows自动化利用工具是”永恒之蓝”和st2,其中Nitol.C也存在使用这种自动化“抓鸡”方式进行部署botnet。

2、通过已有的botnet进行交叉感染。在已经部署的其他botnet上,通过批量执行远程下载命令(见图3-1 批量执行远程执行指令)进行快速植入韩版挂马站点webshare(见图3-2 webshare 挂马站点)的Nitol.C被控端木马。

图3-1 批量执行远程执行指令

图3-2 webshare 挂马站点

安天-捕风在自动化监控Nitol.C系列botnet时,也捕获到近百个上述类似的webshare挂马站点,见图3-2 捕获的webshare站点:

图3-3 捕获的webshare站点

4. 样本详细分析

从图1-1 获得的情报看(控制端-生成器界面、生成被控端的默认文件名称为“鬼影”拼音首写字母,且和“国产”版Nitol的重合),该家族确为Nitol家族的衍生版 。但是Nitol.C并没有真正的继承Nitol家族的所有攻击模式,只具备syn flood、tcp flood、http flood三大攻击向量。

1)样本备份和实现自启动功能。

见图4-1 样本备份。木马运行时首先验证注册表项的互斥量值“Serpiei”存在与否来鉴定自己是否第一次运行,如果第一次运行,木马会进行备份并根据设置决定是否实现自启动功能。

图4-1 样本备份

2)C2配置解密。

通过读取存放.data区段的全局变量得到C2密文,进行base64+凯撒+异或三重解密获取真实的C2。见图4-2 C2配置解密:

图4-2 C2配置解密

3)与C2建立通信连接,获取系统配置信息,向C2发送首包。见图4-3 与C2建立通信:

图4-3 与C2建立通信

4)等待接收并执行C2远程指令。Nitol.C被控端主要实现的是互斥量释放、cmd shell、样本下载、DDoS攻击4种远程指令,其中主要执行的还是DDoS攻击。见表4-1 远程指令类型:

表4-1 远程指令类型

| 名称 | 偏移 | 协议值 | 备注 |

|---|---|---|---|

| 样本下载 | 0×0000-0×0004 | 0×10 | |

| 互斥量释放 | 0×0000-0×0004 | 0×12、0×06 | |

| Cmd shell | 0×0000-0×0004 | 0×14 | |

| DDoS 攻击 | 0×0000-0×0004 | 0×02、0×03、0×04 | 主要实现3大攻击向量:0×02==>tcp flood0x03==>http flood0x04==>syn flood |

5. 电信-云堤“肉鸡”情报反馈

据电信云堤可靠数据反馈,Nitol.C系列的botnets中有大量“肉鸡”潜伏在中国境内,而目前了解这些“肉鸡”的来源主要有2个:

1.通过地下网络黑产进行“肉鸡”收购。

2.通过漏洞利用工具进行批量抓鸡。也说明国内很多设备疏于维护,漏洞未能及时修补。

6. 安天-捕风攻击情报

Nitol.C系列样本,安天-捕风在2017年6月初开始分类检出并进行自动化监控。监控Nitol.C系列的攻击情报结果显示,截至2017年9月12日Nitol.C的主要C2基本部署于韩国(占95.7%),共发起间歇性DDoS攻击1,249次,制造298起DDoS攻击事件,而主要攻击目标也基本分布于韩国(占93.86%),攻击类型主要使用syn flood(占98.68%)攻击模式,其主要攻击事件的时间集中于2017年6月19日——2017年7月3日之间。见图6-1- Nitol.C攻击时间分布:

图6-1 Nitol.C攻击时间分布

| 攻击目标 | 攻击类型 | 攻击目标地域 | 攻击开始时间 | 攻击者地域 | 备注 |

|---|---|---|---|---|---|

| 182.212.47.244 | syn flood | 韩国 | 2017-09-10 19:58:14 | 韩国 | |

| 116.40.152.152 | syn flood | 韩国 | 2017-09-09 15:43:36 | 韩国 | |

| 49.163.23.181 | syn flood | 韩国 | 2017-09-08 22:14:38 | 韩国 | |

| 221.140.27.229 | syn flood | 韩国 | 2017-09-04 18:52:15 | 韩国 | |

| 211.215.157.93 | syn flood | 韩国 | 2017-09-03 20:12:35 | 韩国 | |

| 114.200.68.5 | syn flood | 韩国 | 2017-09-03 01:28:08 | 韩国 | |

| 118.220.182.136 | syn flood | 韩国 | 2017-09-01 18:55:34 | 韩国 | |

| 218.39.179.123 | syn flood | 韩国 | 2017-09-02 11:11:13 | 韩国 | |

| 112.167.225.197 | syn flood | 韩国 | 2017-09-01 20:05:49 | 韩国 | |

| 175.113.66.108 | syn flood | 韩国 | 2017-09-01 20:05:14 | 韩国 | |

| 183.102.11.172 | syn flood | 韩国 | 2017-08-29 16:30:50 | 韩国 | |

| 182.226.0.191 | syn flood | 韩国 | 2017-08-27 15:25:14 | 韩国 | |

| 103.23.4.115 | syn flood | 日本 | 2017-08-26 22:06:29 | 韩国 | |

| 59.14.20.109 | syn flood | 韩国 | 2017-08-26 21:38:31 | 韩国 | |

| 49.142.213.168 | syn flood | 韩国 | 2017-08-26 15:34:56 | 韩国 | |

| 120.50.134.85 | syn flood | 韩国 | 2017-08-26 15:32:09 | 韩国 | |

| 14.46.109.30 | syn flood | 韩国 | 2017-08-26 14:59:13 | 韩国 | |

| 222.122.48.49 | syn flood | 韩国 | 2017-08-26 01:05:30 | 韩国 | |

| 175.212.35.110 | syn flood | 韩国 | 2017-08-20 19:22:40 | 韩国 | |

| 125.180.190.31 | syn flood | 韩国 | 2017-08-22 20:51:57 | 韩国 |

表5-1攻击情报

近日,有媒体再次炒作因为某问题,韩国多个政府部门遭到来自中国的DDoS攻击。对此不禁要问:通过攻击流量的来源就可以鉴定真正的攻击幕后了吗?DDoS 攻击中“肉鸡”也是其中的受害者,要鉴定真正的DDoS攻击幕后不是依据攻击流量的来源,而是依据控制整个botnet的C2的操纵者。根据监控到的攻击威胁情报显示,自2017年1月1日至2017年9月12日,(监控到的)全球共发生125,604,685 次间歇性DDoS攻击(见图 6-2全球DDoS攻击威胁情报),攻击目标是韩国的有102,730 次,仅占据总攻击次数的0.08178%,而发起间歇性DDoS攻击韩国的C2主要来自于美国的约60%,其次是韩国本身约30+%,而来自中国和日本的仅占10%不到;C2位于韩国发起的间歇性DDoS攻击有3,390,321 次,占据总攻击次数的2.670%;C2位于韩国发起的间歇性DDoS攻击是攻击目标位于韩国的33倍;C2位于韩国向中国境内发起的间歇性DDoS攻击是3,100,239 次,占据C2位于韩国发起的间歇性DDoS攻击的94.14%,很直白的说明C2位于韩国的botnet主要攻击对象是中国境内目标;C2位于中国向韩国地域发起的间歇性DDoS攻击是37,015 次,仅占据C2位于中国发起攻击量的0.07638% (37,015/48,461,408)。所以,这个锅,中国黑客到底背不背呢?You known!I known!

图 6-2 全球DDoS攻击威胁情报

7. 总结

无论何情何理,未经授权肆意发起DDoS攻击都是不可取,通过DDoS攻击手段进行敲诈勒索更是违法行为!近些年来,大影响DDoS攻击事件越发频发,攻击流量也逐次刷新历史新高。DDoS botnet的“肉鸡”从单一的Windows环境延伸到Linux环境,现在也拓展到了IoT产业;DDoS botnet的控制端同样也从只兼容单一环境类型的“肉鸡”到完善兼容多环境类型的“肉鸡”;DDoS botnet的拓展也实现漏洞自动化利用进行“抓鸡”,达到了快速部署botnet并成型的效果。这些情况也都说明如今的大部分botnet所掌控的“肉鸡”量已经远远不止几千或上万台,每个botnet拥有的攻击能力都远远超于常人的想象,更何况根据监控到的情报显示,每次大型的DDoS攻击事件都是以组合“打怪”模式进行多个botnet组合攻击。从多维度分析表明,DDoS 攻击虽然是无害攻击,但也严重威胁了互联网的正常发展,对抗互联网的DDoS攻击,为互联网安全发展保驾护航的使命仍然任重而道远!

在此,也提醒广大互联网用户安全、健康上网,文明使用网络,安装杀毒、防毒软件并及时修补设备漏洞!

附录:参考资料

参考链接:

http://m.bobao.360.cn/learning/appdetail/4318.html

MD5:

a48478dd55d8b099409bb829fb2b282f

*本文作者:放牛娃,转载请注明来自 FreeBuf.COM

关注我们 分享每日精选文章

关注我们 分享每日精选文章

0daybank

已有 5 条评论

不错的文章,学习了

安天人才,棒棒的,期待更多技术文章

webshell不是webshare,打错了

@ gvdfbjxcva 楼主说的应该是网络分享,并不是webshell

老哥,很强