时间漏洞

Google安全研究人员最近发现,NTP协议(网络时间协议)出现了一些新的严重漏洞,NTP 4.2.8之前的版本均受影响,黑客可以利用这些漏洞展开远程攻击。

NTP 4.2.8以前版本均受影响

NTP协议是用于计算机系统之间的一个网络时间同步协议。

在NTP 4.2.8之前的版本都会受到此次漏洞影响影响。更为严重的是,研究人员已经真实环境下发现了真实攻击案例以及相应的漏洞利用程序(EXP)。在这一系列NTP协议的漏洞里,包括了远程缓冲区溢出等严重问题,黑客可以轻松地将这些使用老版本NTP服务的服务器黑掉。

漏洞利用程序(EXP)已在地下流传

ICS-CERT(工业控制应急响应中心)顾问称:

“Google安全研究小组成员Neel Mehta和Stephen Roettger曾与CERT/CC合作研究NTP协议的多个漏洞。由于NTP协议在工控系统中广泛使用,NCCIC/ICS-CERT向美国重要基础设施资产管理者和客户进行预警,同时希望尽快找出修复或缓解措施。”

漏洞可以被远程利用,漏洞利用程序(EXP)也已经在地下黑市广为流传。黑客只需要发送单一的数据包,就可以对NTP缓冲区溢出进而执行恶意代码,最后对NTPD进程的进行系统权限提升操作。

NTP漏洞的历史攻击案例

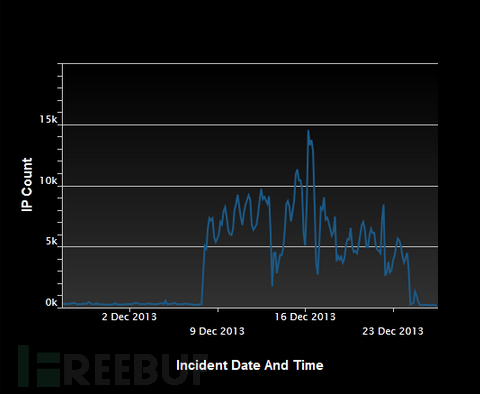

在之前的攻击事件中,攻击者往往利用NTP协议漏洞进行DDoS攻击,比如在2013年圣诞节就曾出现过一系列NTP反射型DDoS攻击案例。

NTP使用的UDP 123端口包含一个名为monlist模块,NTP服务器收到monlist请求后最多可以返回100个响应包。因此攻击者通过伪造受害主机的IP地址,向全网的NTP服务器发送monlist请求,NTP服务器进而向受害主机返回大量的数据包,造成其网络拥塞。这是一种典型的分布式反射拒绝服务(DRDoS)攻击方式。

在下图中我们可以看到,约有15000个IP地址使用了NTP协议进行反射型攻击,它们似乎属于一个僵尸网络。

NTP反射攻击的放大系数高达1000,因此深受黑客们喜爱。攻击者能在成本较低的情况下取得极为良好的攻击效果。

相关阅读

网络时间协议守护进程(NTPD)包含多个漏洞

NTP官网公告

[参考来源securityaffairs,arstechnica,由FreeBuf小编dawner翻译整理,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)]

- 上一篇:漏洞预警:厄运cookie(Misfortune Cookie)漏洞影响全球1200万台路由器

- 下一篇:SS7协议曝漏洞,停止使用你的手机?

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 16 条评论

那现在手机使用的NTP是哪里的服务器?

这个要攻击起来不是很犀利

@ CC_MARK 估计要看具体情况吧~

@ CC_MARK android原生版本使用的同步方式是NITZ,是基于运营商网络的。移动应该是基于这种方式的。但是联通不支持这个协议。联通用什么进行同步就不清楚了。

@ 兔子先生-萌萝卜小姐 联通WCDMA和电信CDMA2000网络本身带授时功能

最近google 高大上啊

有点好奇具体细节

@ Jun 文末的阅读链接可以参考一下

我就是来看看的

windows的ntp服务受影响吗?

@ dannych2n 按版本算的协议漏洞,估计也难幸免吧。

毛子黑客又可以吊打五角大楼了

@ 波风止水 毛子腰包都缩水了。。

够猥琐

能不能实施ddos攻击啊

够猥琐