pf文件

什么是恶意代码,指令集?是二进制可执行指令?还是脚本语言?字处理宏语言?其他指令集等等……以常见的类型举例,那么如果一台服务器存在恶意代码,windows系列机器的恶意代码一般指的是病毒,蠕虫,木马后门,linux系统机器恶意代码一般就是Rootkit。

那么如何快速判断自己的web服务器是否存在恶意代码,是否由于web端的问题导致的内网渗透,或被植入恶意代码作为跳板机、肉鸡等;如何通过手工或者工具的方式快速清除恶意代码,加固系统加固,预防下一次入侵带来的问题。

绿盟科技博客邀请安全服务团队的安全工程师从一个实战案例入手,来讲解如何手工清除恶意代码。现在已知有一台服务器表现不太正常,需要我们来排查这个服务器存在什么问题。

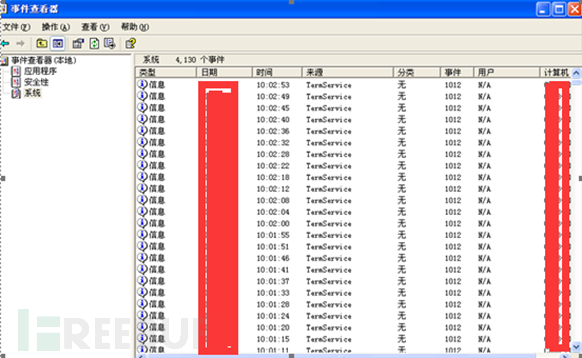

查看系统日志

前提是该服务器的日志策略,审核策略已经开启。

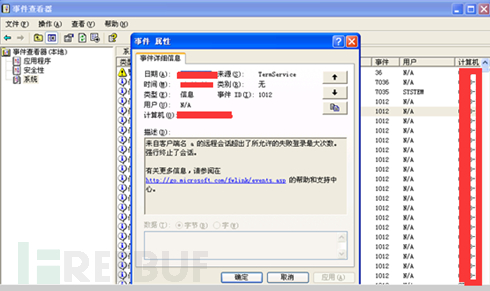

经过查询日志可以发现,攻击者从TerminalService端即远程桌面进行了多次登录尝试,并出现大量相同状态日志,即在进行远程暴力猜测。由于登录失败次数限制,延缓了攻击者猜测出真实口令的时间。

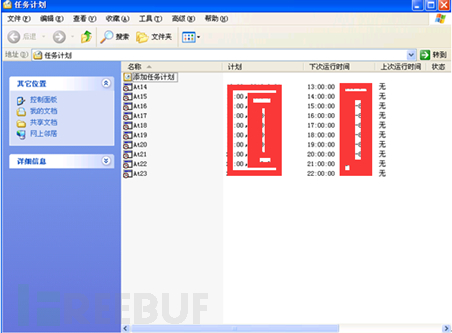

恶意程序如何执行

通过查看系统计划任务可以发现,攻击者使用较为老套的计划任务方式执行木马程序。

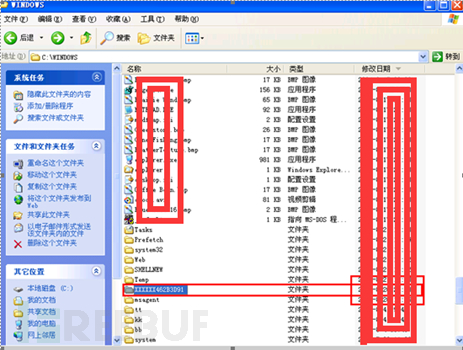

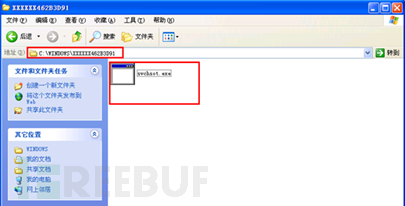

查看计划任务属性,便可以发现木马文件的路径。

木马文件和svchost.exe文件名较像,具有一定的迷惑性,属于常规隐藏方式。经过查询可知,svchsot.exe是Troj/GWGhost-O木马相关程序,即该木马的主要组件。

继续追查痕迹

另外,慢慢遵循着入侵者的脚步,可见攻击者动过的手脚不止这一处。

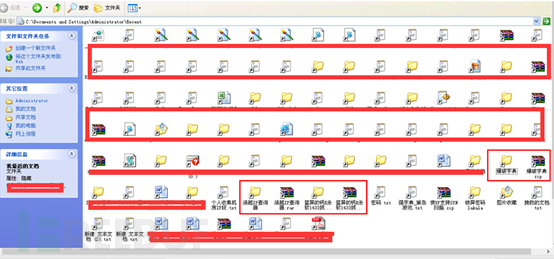

在prefetch文件夹下,prefetch目录下为系统启动的预读取文件,可以看见xiaoma,和抓肉鸡工具,查看创建时间发现早在几天前甚至更早就已经拿下该服务器为肉鸡,只是尚未发现。

另外发现,存在一些.pf文件,显然攻击者希望在系统运行的时候就成为肉鸡,根据系统启动预读取文件.pf的文件名反向搜索,诱敌深入。

可以发现在system目录下,存在.pf文件的链接指向文件,显然也是通过这个方式来开机加载的,使得服务器开机即上线沦为工具,真是放长线钓大鱼啊。

旁敲侧击

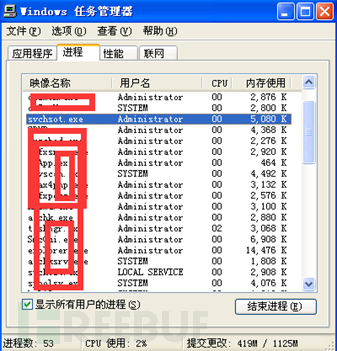

查看进程,可以从运行进程上来发现系统内存在的问题;

综上案例,在寻找恶意代码的过程中,根据各种方式查看系统信息是宗旨,根据收集到的信息判断恶意代码的存在位置和触发方式,进而删除恶意代码执行文件,并且侦查恶意代码的附属产品是否有影响系统启动项、系统文件等;将和恶意代码相关的执行文件、服务、链接等一并删除,如果可以的话,最为稳妥的重装操作系统当然是极好的。

对于我们来排查服务器系统存在的问题,我们要从进程、服务、启动项、网络连接、钩子等方面进行检查,并根据安全事件发生的时间节点,在查看系统信息时重点关注该时间节点的前后的日志事件和系统信息变化,如果可以的话可以以时间点为线索进行关联分析,从而摸清楚入侵者的思路和操作步骤。这里也推荐一些常用的小工具,可以帮助我们更好的来获取不同类别的系统信息,从而抓住系统痕迹,找到问题。

痕迹一:进程

推荐小工具:Process explore

查看可疑的进程及其子进程。可以通过观察以下内容:

没有签名验证信息的进程

没有描述信息的进程

进程的属主

进程的路径是否合法

CPU或内存资源占用长时间过高的进程

痕迹二:文件

推荐方式:根据日期排序,检查系统敏感目录文件的改动。

痕迹三:启动项

推荐小工具:Autoruns

这个小工具能够查看到系统的启动项,并且能够对大部分启动项做出说明,同时显示调用注册表路径,同时还能对一些常见的木马运行方式,BHO项、计划任务、镜像劫持等作出检查和侦测。一般判断的标准是,是否该项有注释说明,是否是可疑的常见组件,是否不是管理员添加的项等。

痕迹四:综合分析

推荐小工具:Icesword

Icesword功能比较强大,可以对隐藏进程进行检测,并以红色标出,方便我们查找;同时还可以对端口,服务,注册表,文件,线程等进行侦测观察,对没有描述或者奇怪的可疑选项名称进行逐一手工检测。

THE END

进行恶意代码侦查的过程是一个很有趣的过程,逆着入侵者的思路来,就像还原犯罪现场,时光倒流,加上推理和分析,不放过一丝一毫的线索;相信喜欢侦探小说的你,一定会喜欢上恶意代码侦查探索的过程的。

* 作者:绿盟科技(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

- 上一篇:利用Window.Opener绕过CSRF保护

- 下一篇:BT天堂网站挂马事件后续:“大灰狼”远控木马分析及幕后真凶调查

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 20 条评论

虽然文章看着也还不错,但是你们是不是把FB当成你们自己的博客了,前面有些文章真是让人吐槽的不行,能不能有挑选的发些好文章到fb呢?

@ 1@2.com 不要着急,后续会有更多好文章,也请您关注绿盟科技博客

这文章。。说实在话太old了点。。ICSSword早就用不了。。。

@ langyajiekou 已经反馈给作者了。

@ langyajiekou 不要着急,后续会有的

雪兔 都不会用!啥也不说了~

抓鸡黑阔而已,工具满大街没什么亮点 绿盟发这种文章也太low了点

印象中绿盟是很高大上如当年的袁哥,看到这种文章不可思议-_-!!。

@ yjd 研究院的神仙有空来这里吹牛打屁?

为啥这种文章也能被发表出来,无法理解!

PCHunter同样可以,而且功能比Icesword还要强大吧

好好搞,别砸了绿盟牌子

[quote]PCHunter同样可以,而且功能比Icesword还要强大吧[/quote]

icesword我记得是首款,好像是06年出来的后来才出来各种ark工具

国内首款

先不说内容low不low,

看看那个截图涂抹成啥样了。。

不知道该怎么说。。。貌似除了查看进程外,查看进程所调用的dll也是必须的吧,

而且,做恶代分析,了解系统基本服务和进程,以及所对应的dll也是基础中的基础。。。

文章内容有点过于………………基础,发点有跌宕起伏的剧情的东西吧,,,

这是在教我们杀毒吗?

其实我感觉那些各种隐藏的木马都是远程控制软件自动实现的。。并不能说明这个入侵者有多么的想钓大鱼。。 说错别打我。

说错别打我。

吕蒙发的文章好有时代感。

这篇文章我居然看懂了,太感动了