1、背景

近期,腾讯反病毒实验室拦截到了大量试图通过替换windows系统文件来感染系统的木马,经过回溯分析,发现其主要是通过伪装成“37游戏在线”等安装包进行推广传播,感染量巨大。该木马的主要功能是锁定浏览器主页和推广流氓软件,木马管家已经全面拦截和查杀。同时该木马与之前的“黑狐”木马在上报数据包、代码风格、服务器分布等有极大的相似性,可以确定是同一作者所为。而通过该木马多个样本的pdb路径,我们得知该木马项目名称为“肥兔”。

2、功能简介

“肥兔”木马会通过多种方式向下推广,日均推广量10W+,推广后会通过替换系统文件而长期驻留在系统中,对系统稳定性和用户的隐私安全造成极大的威胁,目前该木马主要是通过流氓推广和浏览器锁主页来实现盈利,如果你的浏览器主页被改成www.2345.com/?32420,那么很可能就中了“肥兔”木马。

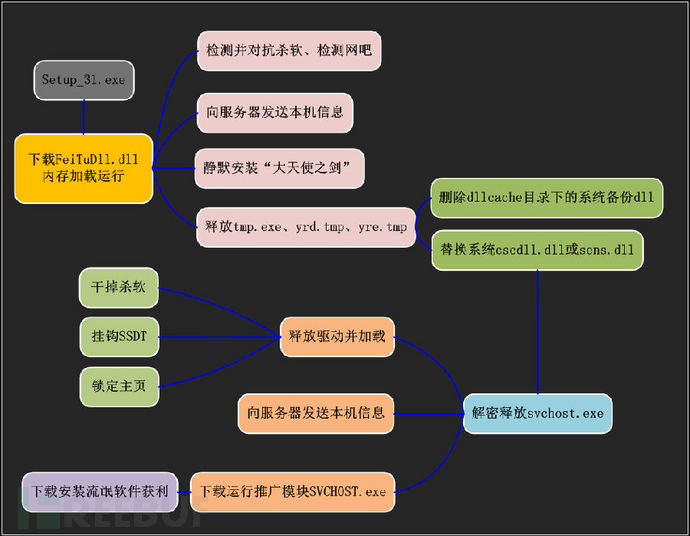

“肥兔”木马功能示意图

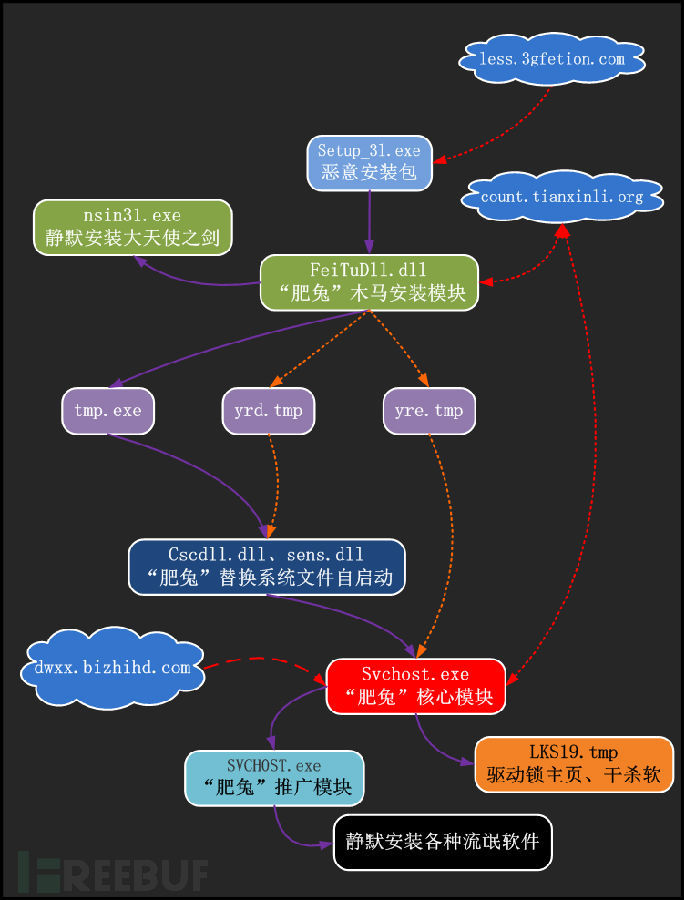

“肥兔”木马模块分工示意图

3. 木马作者背景分析

通过反查域名tianxinli.org、3gfetion.com得到注册信息如下:

域名:tianxinli.org

域名ID: D176563201-LROR

注册时间: 2015-06-15T06:27:28Z

更新时间: 2015-06-15T06:27:28Z

过期时间: 2016-06-15T06:27:28Z

域名所有者:yu ying

注册人邮件:boxiaoxiao1988@163.com

域名: 3GFETION.COM

域名ID: 1938775105_DOMAIN_COM-VRSN

注册时间: 2015-06-15T07:23:07Z

更新时间: 2015-06-15T07:23:07Z

域名所有者: yu ying

注册人邮件: boxiaoxiao1988@163.com

两个域名是同一天注册,而且是同一个人持有。可以基本判定,网站持有者为病毒发布者。再通过对注册邮箱的反查,可以看到这个组织持有很多域名,并且,故意使持有者姓名不同,来对抗社工。

将所有boxiaoxiao1988@163.com注册的邮箱的手机号整理后,发现只指向两个号码。进而,通过手机号可以查到该组织成员的一些信息:

陈* QQ:383****** 865***** Tel:15869****** 18067****** Email:chen*@126.com y*@mail.**.com

刘* QQ:304****** 185****** Tel:15957****** 15869****** 15957******

在QQ上发现工作邮箱,顺手去看了下他们公司官网。

公司域名是由张XX注册的,就查了下,结果:

可以看出,该公司是有过前科的,而且,刚好是做推广的,不得不怀疑下。

接下来,就不挖作者信息了,看看统计的后台,扫了下网站,发现源码泄漏。拿下源码看了看整站目录结构、命名并不那么规范。

tj.php是木马要访问的,跟进去发现,它每天都会对推广的数量进行统计。审计源码后,发现,其对要insert的数据没有做过滤处理。于是构造payload,用sqlmap跑起来。得到数据库表信息如下:

后台每天新建一张表来统计当天安装日志以及前一天的上线日志。

随意Dump了其中一张表,看到一个惊人的安装数量:

从后台数据可以看出,该木马从15年5月11日开始推广,平均日推广量10万以上,在2015年7月11日达到了64万之多。

4、详细技术分析

4.1 setup_3l.exe文件分析

样本MD5:fc4631e59cf1cf3a726e74f062e25c2e

描述:37最新游戏在线

样本运行后下载了一张图片http://less.3gfetion.com/logo.png,该图片尾部附加了大量的二进制数据,将其解密后得到一个名为FeiTuDll.dll的文件,并在内存中加载执行。这也是“肥兔”木马名字的来源,以下是FeiTuDll.dll文件的属性信息,以及PDB路劲信息。

4.2 FeiTuDll.dll 文件分析

样本MD5:a5b262da59a352b1c4470169183e094b

FeiTuDll.dll运行后,收集以下信息:

1)通过int.dpool.sina.com.cn获取本机外网IP及归属地等信息;

2)检测本机杀软安装情况:检测是否存在zhudongfangyu.exe等360系进程、QQPCTray.exe等管家系进程、kextray.exe等金山系进程;

3)检测本机是否为网吧机器:通过检测wanxiang.exe、yaoqianshu.exe等进程来判断是否是网吧机器;

4)本机MAC地址;

5)本机操作系统版本

收集完成后将信息提交到http://count.tianxinli.org/player/tj.php

参数格式及说明如下:

op=install (操作)

ri= (当前进程名)

mc= (MAC地址)

vs=1.0.0.1 (木马版本)

dq= (int.dpool.sina.com.cn返回的IP等信息)

sd= (杀毒软件情况:360SecurityGuard、QQhousekeep、KingSoft之一或组合)

os=(操作系统版本)

sc= (屏幕分辨率)

bar= (是否网吧 1:是 0:否)

tm= (当前时间戳)

key= (以上信息的MD5校验)

接收服务器返回的信息,判断是否含有“az”字符设置相应的标志,木马后台会根据提交的MAC信息判断此机器是否感染过,如果感染过则返回“az”,否则不返回任何信息。

随后木马会下载“大天使之剑”的安装包到本地,并执行安装。

安装完成后根据之前是否返回“az”还决定随后行为,如果返回“az”则退出进程,不再有其它行为;如果未返回“az”,则进行以下行为:判断当前操作系统版本是32位或64位加载不同的资源文件,最终在临时目录下释放tmp.exe和yrd.tmp,在windows目录下释放yre.tmp,并将yrd.tmp文件路劲作为参数执行tmp.exe。完成以上行为后判断系统文件是否已经替换成功,并负责关闭windows文件保护相关的警告窗口。

4.3 tmp.exe 文件分析

根据操作系统类型,首先删除dllcache目录中的Sens.dll或Cscdll.dll(x86);然后用yrd.tmp替换system32目录中的Sens.dll或Cscdll.dll(x86)。

4.4 yrd.tmp (Sens.dll、Cscdll.dll)文件分析

捕捉到的其中几个广度较大的变种MD5如下:

f749521e9e380ecefec833d440400827

8ccf78082effa9cd3eaffbeb2a04039f

4bf8a7fd3a91e47d816cab694834be65

a18d30fef0a73cce4131faf2726adfdb

8c10cc9cde85457b081ecf7cba997019

该文件的PDB信息如下:

该文件在系统启动时会被winlogon进程加载,其功能是解密%windir%\yre.tmp文件并保存为%windir%\svchost.exe,最后将其执行两次,即创建两个进程。

4.5 %WinDir%\svchost.exe文件分析

该文件pdb信息如下:

该文件同时被执行两次,根据互斥量来进行如下不同的分工:

1、先被执行的进程行为:

1)释放LKS19.tmp驱动文件并加载

2)创建名为sysPipa的管道接收命令

3)与驱动进行通信,将命令传递给驱动

2、后被执行的进程行为:

1)获取本机各种信息发送到http://count.tianxinli.org/player/tj.php,参数格式与FeiTuDll.dll相同。

2)查找杀软进程,并将pid传递给sysPipa管道,用于结束杀软进程

3)从以下地址下载文件到本地执行,在本地存储为SVCH0ST.exe

http://dwxx.bizhihd.com/@EC03C5D1E92C5E4BA4DFF6C1B5077164497

4)关闭UAC

4.6 驱动文件LKS19.tmp分析

该驱动文件具有以下功能:

1)注册CreateProcess回调,通过给浏览器进程添加命令行的方式实现主页锁定

2)根据命令修改锁定的主页地址

3)根据命令,结束指定的进程

4)根据命令,hook指定的SSDT表函数

4.7 SVCH0ST.exe文件分析:

该文件PDB信息如下:该模块的功能主要是通过百度有钱推广获利

推广的软件列表如下:

5、查杀方式

电脑管家已经能够精准拦截该木马及其变种。

对于未安装管家而感染了该木马的用户,安装管家后使用闪电杀毒可完美清除该木马。

* 作者/腾讯电脑管家(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

不容错过

- “中国”制造:悍马(Hummer)病毒家族技术分析报告猎豹移动威胁情报中心2016-07-07

- 走进科学:酒店保险箱真的保险么?子夏2014-07-22

- XKungfoo2014安全会议全程纪实FB独家2014-04-22

- 苹果官方发布受XcodeGhost影响最大的25个App寰者2015-09-25

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 29 条评论

广告就别发了,没意思,还有前面的挖作者信息,太搞笑了吧,腾讯自己数据库里一查啥鸟没有

这马赛克打的。。张君浩

64w安装量….日入几百万啊。真暴力

只想吐槽 ╮(╯▽╰)╭ 还不是为了推销腾讯的安全管家产品

作者分析那一块挺有意思,靠,一天几十万的安装量,做黑产收入真高

好屌啊,把作者都人肉出来了

楼主什么分析工具

大鹅厂牛人好像越来越多了。。顶一个

牛

有头有尾

看起来好炫,分析的还行。有点意思~~~

无缝镶嵌广告啊~~~

卧槽,哪里都有推百度啊。。

顶,电脑管家越来越牛了

腾讯:我们拦截到了木马,该木马功能是流氓推广修改主页 23456.com(百度),我们展示了强大的社工能力爆了它的菊,快装电脑管家吧~

安全法刚出台,这得判多少年啊?

@ admin8888 神马安全法,听起来好像很厉害的样子

@ 123 新网络安全法 http://www.npc.gov.cn/npc/xinwen/lfgz/flca/2015-07/06/content_1940614.htm

求样本!!!

文章读起来比较流畅,配图也不错

我就想知道谁给你们的权力非法入侵别人网站

@ fuck 这就叫黑吃黑,吃了白吃

不给腾讯带量就报毒别人软件,那你们这算什么?

公关部:我仅代表宁波甬润网络科技有限公司总经理张君浩,郑重声明,这不是我们公司的马,不要诽谤我,这算什么,哼,我有新闻证据的,http://news.cnnb.com.cn/system/2013/02/04/007621488.shtml?bsh_bid=190334422

请不要把我qq晒出来好不好,一天几十万的收入,我妹子好多的,,羡慕吧。。。

大婶,你删我评论,,你何德何能,?厉害了?

这尼玛跟360这些杀毒软件干的事情有啥区别?这驱动加载都尼玛不拦截的吗?我要是写这个驱动能加载进去早把你们这几个杀毒给K了,还传递个鸡毛啊,这驱动64能用吗?这什么破玩意 也往上发

有必要这样挖掘作者信息吗 qq出来了。你们数据库啥没有= =。