声明:本文介绍的安全工具仅用于渗透测试及安全教学使用,禁止任何非法用途

QuasiBot是一款php编写的webshell管理工具,可以对webshell进行远程批量管理。这个工具超越于普通的webshell管理是因为其还拥有安全扫描、漏洞利用测试等功能,可以帮助渗透测试人员进行高效的测试工作。

QuasiBot是如何工作的

quasiBot 支持对webshell进行远程操作,每一个webshell都会通过md5 hash验证并且每小时替换一次

quasiBot (C&C) -[请求/验证]-> Bots (Webshells) -[响应/验证]-> quasiBot (C&C) -[请求/命令]-> Bots (Webshells) -[响应/执行]-> quasiBot (C&C)

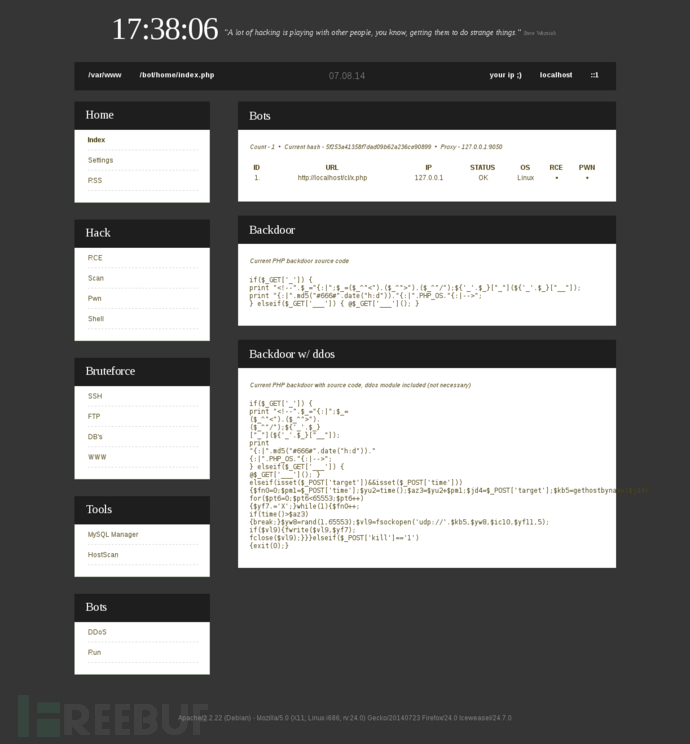

*webshell支持DDoS和非DDoS模块,其源码可以在主页中看到。并且可以在管理后台中删除或添加

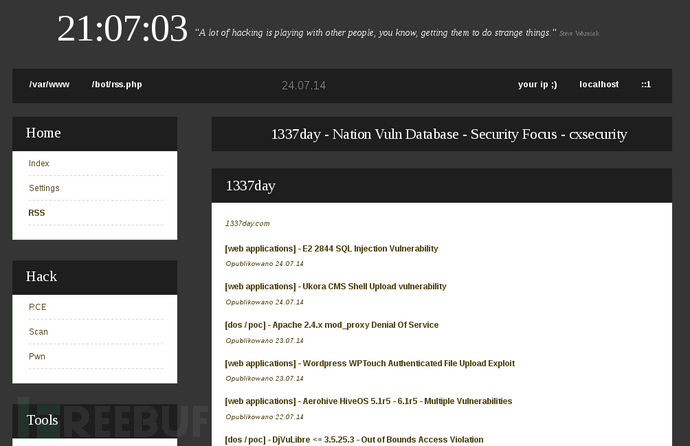

*rss页面中包括了最新的exploit和漏洞信息

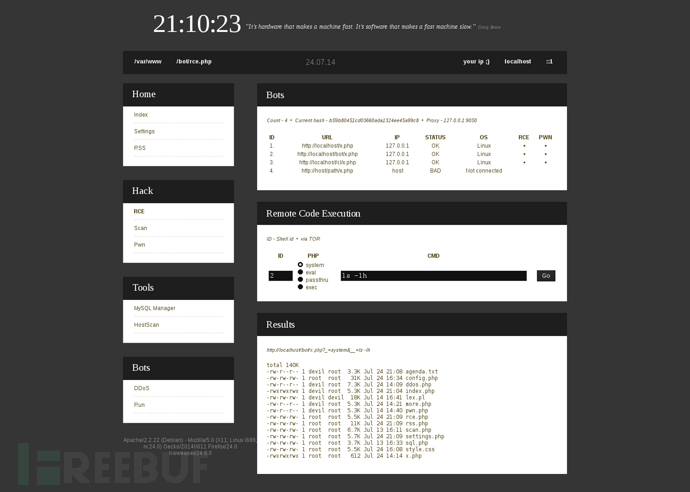

*rce页面允许管理员通过PHP函数进行进行远程代码执行

*scan页面允许管理员解析IP或URL并能够使用nmap、dig和whois工具进行信息收集工作

*Pwn页面可以采集服务器信息,以进行合适的exploit的渗透利用

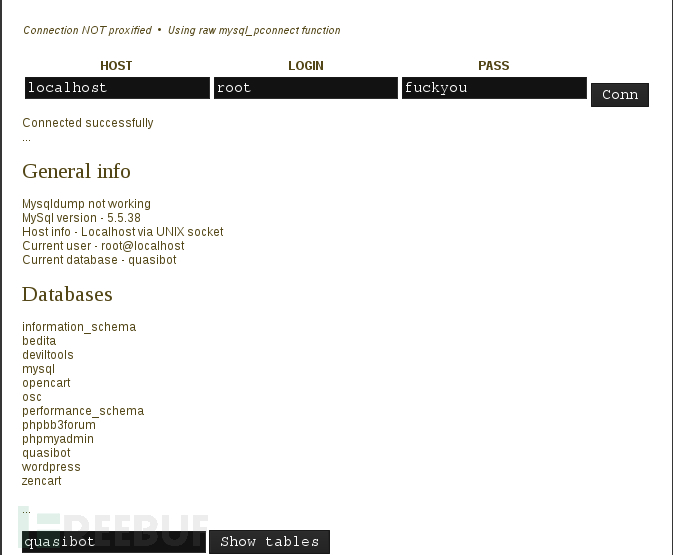

*MySQL Manager如其名,可以执行一些针对数据库的操作,比如寻找带有mysql连接信息的配置文件,同时它还会显示一些系统环境信息

*Run页面允许你对每一个bot立即执行命令

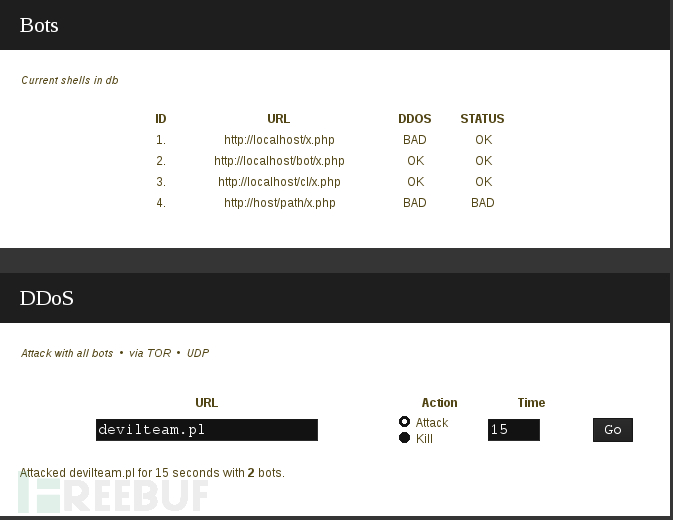

*DDoS页面允许你管理所有的bots发起UDP DoS攻击

第一次使用Quasi

1.把所有的文件放在准备好的目录中,修改默认配置文件(config.php)

2.第一次访问quasiBot将会建立其所需要的数据库结构

3.访问Settings(设置)页面,你可以进行添加和删除shell的操作

关注我们 分享每日精选文章

关注我们 分享每日精选文章

不容错过

- 开源扫描仪的工具箱:安全行业从业人员自研开源扫描器合集Shun2017-05-22

- 信息安全行业洗牌观察记SSW2016-11-03

- 八百元八核的服务器?二手服务器(工作站)搭建指南(下)Push丶EAX2017-04-07

- 国产开源内网信息收集工具v1.0小歪2015-01-29

0daybank

已有 22 条评论

如果 谁能汉化下 就好了

ln -s /var/lib/mysql/mysql .sock /tmp/mysql .sock

@test 神马意思?我配置好了 登陆不了 输入帐号和密码 点登陆 没反映 你试了没?

@qq1433 登陆的确有问题。我是在config.php中关闭了认证。

@test 这是什么?

@dddd 连接数据库报错,因为tmp目录下没有mysql.sock

为什么我的配置好数据库后 打开 首页空?

@qq1433 我也是这个问题。。。

是不是 只支持liunx啊?我的是 03 IIS环境 点登陆 进不去

不支持LNMP架构啊

config.php里的初始用户是quasi 密码是MD5加密的4cb9c8a8048fd02294477fcb1a41191a 明文是changeme

@ZMOM1031 默认的没有测试,修改后反正是不可以登录成功

@ZMOM1031 层主,请问这个怎么密文怎么cracke的 在我知道明文长度还要5、6天才能呢 thx~

成功搭建后 测试各种蛋疼啊…

登陆后为什么没看到settings

@kaixin3000 在Ubuntu14.04环境下好用了,账号密码可以用config.php里面默认的,另外需要安装PHP的扩展才能正常使用

转发微博

转发微博

老实用菜刀。。

菜鸟来学习啦。

我登录进去就是一个首页,下面啥都没有

学习学习