“我是这个世界的一个和平主义者,我首先收到信息是你们文明的幸运,警告你们:不要回答!不要回答!不要回答!!!” ——《三体》

《三体》是国内科幻小说界里程碑式的作品,多位互联网大佬都是其粉丝,去年其更是荣获科幻小说界的最高奖 “雨果奖”。小说中人类为探索外星文明向宇宙发送电波并收到了三体文明的回复,一旦人类回复该电波,三体将立即定位地球位置并开展后续的侵略行动。不止在小说中,现实生活中也存在很多类似的“钓鱼”短信在人们之间传播,一旦不慎点开了短信中的“钓鱼”链接,链接中附带的病毒将立即入侵手机,给人们的隐私、财产安全带来极大的威胁。在此,安天AVL移动安全和猎豹移动安全实验室提醒大家:在收到附带“钓鱼”链接的短信时,不要点开!不要点开!不要点开!!!

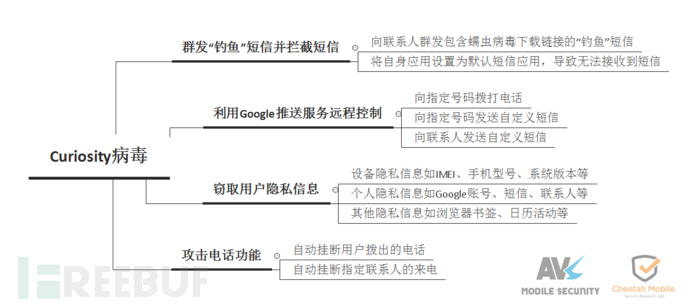

近期,安天AVL移动安全和猎豹移动安全实验室就监控到一个群发“钓鱼”短信散布蠕虫病毒的恶意事件,事件中的Curiosity病毒一旦进入手机将立即获取感染手机的联系人信息并群发“钓鱼”短信,短信的内容为:“你好,我看到这有你的私密照片,点击链接查看:hxxp://b**.ly/2abgToi”。收件人一旦没忍住好奇心点击了该链接,链接指向的蠕虫病毒将会被下载到用户手机。该病毒利用大家对朋友的信任和好奇心,通过短信进行蠕虫病毒传播,并通过远程控制功能形成僵尸网络。值得注意的是,该病毒的远程控制功能是借助Google的C2DM(Android Cloud to Device Messaging)服务实现。

接下来,我们将对该病毒进行详细的行为解析。

Curiosity病毒运行流程图

详细分析

群发“钓鱼”短信并拦截短信

Curiosity病毒在运行时会获取用户手机中所有联系人的号码,然后向这些号码发送包含蠕虫病毒下载链接的“钓鱼”短信,以诱导更多的用户去下载。短信的内容有多种语言版本,如下图所示,包含英语、阿拉伯语、西班牙语、葡萄牙语、法语等。我们选取其中一个短信内容翻译成中文为:“你好,我看到这有你的私密照片,点击链接查看hxxp://b**.ly/2abgToi ”。

收件人一旦点开短信中的链接,链接指向的蠕虫病毒将下载到用户的手机中。蠕虫病毒伪装程序名为picture,以诱导用户下载安装。

同时该病毒会将自身设置为默认的短信应用,完全拦截用户接收到的短信,导致用户无法接收到短信,并将黑名单中号码的短信进行删除。

设置自身为默认短信应用:

拦截用户接收到的短信:

删除黑名单中号码的短信:

利用Google推送服务远程控制

Curiosity病毒在运行时通过Google的C2DM(Android Cloud to Device Messaging)推送服务向感染手机推送远程控制指令,控制感染手机向指定号码拨打电话、向指令号码发送攻击者自定义的短信、向用户联系人群发自定义短信等恶意行为。C2DM框架是Google官方提供的数据推送工具,允许第三方开发者通过C2DM服务器向用户手机推送少量的数据。

在这里要对Google的C2DM推送流程进行简单的介绍:

图1 C2DM操作过程图

使用C2DM来进行Push操作,需要一部包含Google服务的安卓手机、C2DM服务器和第三方服务器。如上图所示Curiosity病毒利用C2DM服务进行数据推送的流程:

Step1.使用感染用户的Google账号在C2DM服务器注册一个registration ID。

Step2.将Google账号和C2DM服务器返回的registration ID发送到攻击者的服务器。

Step3.攻击者的服务器将registration ID和要推送的数据以post的方式发送给C2DM服务器上。

Step4.C2DM服务器将推送的数据以push的形式推送到该手机上。

窃取用户隐私信息

Curiosity病毒运行时会窃取大量的用户隐私信息和设备信息并上传到远程服务器,窃取的隐私信息内容如下(日历和浏览器信息在此版本中暂未实现):

上传用户隐私信息:

此外,该病毒还通过Watchdog对短信、联系人和通话记录进行监控,一旦这些内容发生变化就会将相关信息上传到远程服务器。在上传时该病毒会使用感染用户的Google账号和设备IMEI作为账号密码进行登录,然后进行上传操作。

进行登录操作返回Token:

上传通话记录:

上传联系人:

上传短信:

攻击电话功能

Curiosity病毒会在用户拨打电话时自动跳转到Home界面并静默挂断,也会静默挂断指定的号码来电,导致手机电话功能几乎崩溃。

拨打电话时跳转到手机的Home界面:

静默挂断电话:

总结

Curiosity病毒运行后获取感染手机的联系人信息,并向联系人群发容易引起好奇心的短信内容,以诱导收件人点击短信中的恶意下载链接,进行蠕虫病毒传播并进一步形成“僵尸网络”,手段极其狡猾。同时该病毒会基于用户自身的Google账户注册C2DM推送模块,通过该模块将远程控制指令推送到用户手机中,后续基于远程指令进行的更深层次的恶意行为。利用第三方平台进行指令推送,手段隐蔽且成本较低,是远程控制病毒的发展趋势。值得注意的是,该病毒并没有包含恶意扣费、推送广告等常见的可获利恶意行为,只有上传用户隐私信息和导致电话功能瘫痪等影响用户正常使用手机的恶意行为。联想到最近国内发生的多起电信诈骗的事件,事件中的受害者被不法者利用隐私信息骗取信任,后续进行诈骗行为。该病毒的恶意开发者后续也有利用窃取的隐私信息对感染用户进行精准电信诈骗的潜在可能,使得感染用户的财产面临极大的安全隐患。

*本文原创作者:AVLTeam(企业账号),转载请注明来自FreeBuf.COM

不容错过

- 把脑洞印在T恤上——2016年FreeBuf T恤征集活动DearJJJ2016-05-27

- 北极熊扫描器3.8企业版发布hyc662016-05-05

- 揭秘:Windows10预览版监视你一举一动凌晨几度i2014-10-13

- Google发现Windows 8.1 0day漏洞并公布漏洞验证程序(PoC)fu4k2015-01-03

0daybank

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 14 条评论

需要Google账户,通过GCM控制的病毒在国内有毛线用???

GFW倒了吗?

@ 你™在逗我 too young 你没看见没有中文版的嘛

@ 你™在逗我 大S+b

手法略低级,这都是国内去年的套路了…

@ RedBell 说明歪果仁的套路还是没有国人深啊。

@ RedBell 爸爸,交我!

爸爸,交我!

标题党

有点了的说下啊

点进链接没什么危害吧。点链接呼出浏览器,这个行为能有什么权限?

窃取信息

很好,改一改发给我前女友吧

两年前就看过的套路,现在还是这套

屏蔽彩信,记得屏蔽彩信,不用谢。彩信才是大坑

这不是几年前那个十几岁作死那小伙子干的事情吗