OpenSSL的协议中,刚刚曝光了一个“毁灭性”的安全漏洞,或暴露某些重量级服务的加密密钥(cryptographic keys)和私有通信(private communications)。如果你的服务器正在使用OpenSSL 1.0.1f,请务必立即升级到OpenSSL 1.0.1g。此外,1.0.1以前的版本不受此影响,但是1.0.2-beta仍需修复。

Heartbleed.com已经披露了相关细节,指出该漏洞与OpenSSL传输层安全协议的“heartbeat”部分有关。该问题甚至比苹果最近的SSL bug还要危险(因为这敞开了被恶意中间人攻击的大门)。

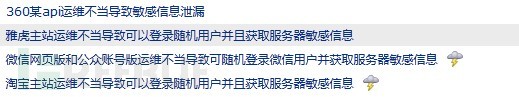

该bug是由安全公司Codenomicon和谷歌安全工程师独立发现的,据了解国内大量网站存在该漏洞,网友更称该漏洞为今年史上最强大的漏洞,如下图:

您可以通过以下地址检测您的网站是否存在该漏洞,如下:

或使用附件中脚本测试,下载地址 (本站提供程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!)

修复建议:

升级OpenSSL 1.0.1g 版本

更多技术细节可以参考Heartbleed网站,Hacker News上的讨论也极具价值。

- 上一篇:后XP时代的安全防护问题

- 下一篇:基于流量的OpenSSL漏洞利用检测方法

-

可以监控你的私密访问数据,获取你的Cookies,Session,订单数据,比特币交易数据,转账支付数据,后端与数据库交互数据。

-

C:\Python27>ssltest.py https://forum.90sec.org -p 443

Connecting...

Traceback (most recent call last):

File "C:\Python27\ssltest.py", line 136, in <module>

main()

File "C:\Python27\ssltest.py", line 115, in main

s.connect((args[0], opts.port))

File "C:\Python27\lib\socket.py", line 222, in meth

return getattr(self._sock,name)(*args)

socket.error: [Errno 10060]

大牛如何解决 -

这个跟服务器有关系吗 openssl?

-

pwhttps://github.com/FiloSottile/Heartbleed/issues 支付宝被爆菊了。。。,修改heartbleed.go 30行的buffer size,有惊喜哦

pwhttps://github.com/FiloSottile/Heartbleed/issues 支付宝被爆菊了。。。,修改heartbleed.go 30行的buffer size,有惊喜哦 -

杰克船长请问升级到OpenSSL 1.0.1g,nginx需要重新编译一次吗?

杰克船长请问升级到OpenSSL 1.0.1g,nginx需要重新编译一次吗?

关注我们 分享每日精选文章

关注我们 分享每日精选文章

不容错过

- 4月28日晚FreeBuf公开课(直播课程):XSS自动化渗透内网banish2016-04-28

- 提漏洞,拿现金奖励:深信服官方漏洞报告平台长期入驻漏洞盒子漏洞盒子2014-11-06

- 开源扫描仪的工具箱:安全行业从业人员自研开源扫描器合集Shun2017-05-22

- FreeBuf 2017互联网安全创新大会视频&图文直播(已结束)kuma2016-12-29

0daybank

已有 48 条评论

“协议中”,应该是程序实现上的问题。

C:\Python27>ssltest.py https://forum.90sec.org -p 443

Connecting…

Traceback (most recent call last):

File "C:\Python27\ssltest.py", line 136, in <module>

main()

File "C:\Python27\ssltest.py", line 115, in main

s.connect((args[0], opts.port))

File "C:\Python27\lib\socket.py", line 222, in meth

return getattr(self._sock,name)(*args)

socket.error: [Errno 10060]

大牛如何解决

@阿布 无解

Connecting…

Sending Client Hello…

Waiting for Server Hello…

… received message: type = 22, ver = 0301, length = 66

… received message: type = 22, ver = 0301, length = 3221

… received message: type = 22, ver = 0301, length = 331

… received message: type = 22, ver = 0301, length = 4

Sending heartbeat request…

… received message: type = 21, ver = 0302, length = 2

Received alert:

0000: 02 46 .F

Server returned error, likely not vulnerable

@阿布 端口都指定了还指定个毛的https

直接 ssltest.py forum.90sec.org -p 443

@阿布 我也这问题

@阿布 90sec知道了会打你么

这个跟服务器有关系吗 openssl?

Connecting…

Traceback (most recent call last):

File "E:\Python27\ssltest.py", line 136, in <module>

main()

File "E:\Python27\ssltest.py", line 115, in main

s.connect((args[0], opts.port))

File "E:\Python27\lib\socket.py", line 224, in meth

return getattr(self._sock,name)(*args)

socket.gaierror: [Errno 11004] getaddrinfo failed

C:\Python27>python.exe ssltest.py www.xxoo.com

C:\Python27>python.exe ssltest.py www.xxoo.com

不要加http。。。

找不到有漏洞的网站

弱弱的问下 这个可以干嘛啊????

有啥用 不是很明白

放出利用工具来影响很大的

爽歪歪了!!!!

可以监控你的私密访问数据,获取你的Cookies,Session,订单数据,比特币交易数据,转账支付数据,后端与数据库交互数据。

为什么我打不开这个工具呢?

Connecting…

Traceback (most recent call last):

File "C:\Python27\ssltest.py", line 136, in <module>

main()

File "C:\Python27\ssltest.py", line 115, in main

s.connect((args[0], opts.port))

File "C:\Python27\lib\socket.py", line 224, in meth

return getattr(self._sock,name)(*args)

socket.gaierror: [Errno 11004] getaddrinfo failed

试一下各大比特币大站。

TestTarget: www.12306.cn….

Result:

C:\Python33\python.exe ssltest.py www.xxx.com

File "ssltest.py", line 48

print ‘ %04x: %-48s %s’ % (b, hxdat, pdat)

^

SyntaxError: invalid syntax

懒得登录了,目测明天某云会刷屏。

楼上,这段代码是py2的,py3很多东西都变了,可以用py2.7试试。

https://www.yascanner.com/#!/n/104 直接点Run在线测试。

https://github.com/FiloSottile/Heartbleed/issues 支付宝被爆菊了。。。,修改heartbleed.go 30行的buffer size,有惊喜哦

@pw 30行没有buffer size修改呀。。。求贴代码~~~

怎么用呀?只是测试有没漏洞的么?不能测试效果么?

http://www.freebuf.com/vuls/31339.html

该评论也亮了

socket.gaierror: (11001, ‘getaddrinfo failed’)

我现在是短发

今天能用不?我今天在京东买了东西,还登陆了网上银行转账

我昨儿也转了。午夜台北诚品书局既视感。不能更棒的北京在进击。

专业人士

微信也能扫码支付~

嗯瞎忽悠

如果是用手机完成的支付流程应该都没问题 你没看他最后一句吗~

检测地址已经无法使用

请问升级到OpenSSL 1.0.1g,nginx需要重新编译一次吗?

旁边吹凉风也很爽的

生活就是做自由自在的自己

[吓到了]说实话自己比较马虎,好好学习一下

@ 阿布 哥们,问下你的问题解决了吗?怎么解决的谢谢。。。

嚓今天转了钱 你也买了东西

转发微博

干蛋,我的FOS课程才刚刚走向正道啊 。。。。我了个去。。

转发微博

今天的运维可要辛苦了……