BackdoorMan是一款采用Python语言开发的开源工具,它可以帮助你找出系统中的恶意文件、隐藏的PHP脚本以及可疑的Shell脚本。你可以在BackdoorMan中指定一个扫描路径,它会自动检测该目录中是否存在上述可疑文件。

BackdoorMan下载

【点我下载】

工具介绍

BackdoorMan的主要目的就是为了帮助网站管理员和开发者检测网站文件中隐藏的恶意脚本。因为大多数攻击者在成功入侵了某个网站之后,都会在目标网站中植入恶意后门。这些后门可以让攻击者获取到目标网站的永久访问权限,即便是网站的拥有者修改了管理员账号的密码。有的后门脚本可能包含有上百行代码,而某些后门脚本可能只有一两行代码(例如一句话后门)。攻击者很有可能会将这些恶意代码嵌入到上百个不同的文件之中,这也就使得网站的管理人员更加难以去发现和检测这些恶意脚本,尤其是在后门未被激活的时候。通常情况下,我们会使用类似grep这样的工具,但是BackdoorMan可以自动化实现上述所有的检测操作,让网站管理员更加容易去检测到网站中的恶意内容。

功能

-通过Shell签名数据库来检测Shell脚本的文件名;

-识别Web后门;

-检测可疑的PHP函数和恶意脚本活动;

-除了工具本身提供的功能以外,还可以使用第三方服务;

-使用shellrayAPI(为PHP文件提供免费的在线webshell检测,https://shellray.com/)

-使用VirusTotalPublic API(免费的在线检测分析服务,可以对文件进行分析,并且快速检测病毒、蠕虫、木马、以及各种类型的恶意软件)

-使用UnPHP(免费的在线PHP解码器,可以对恶意PHP代码进行分析,http://www.unphp.net/)

当前最新版本

v.2.3.1

开发作者

Yassine Addi

工具使用

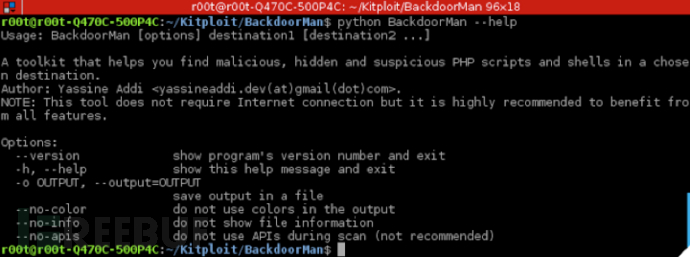

Usage: BackdoorMan [options] destination1 [destination2 ...]

A toolkit that helps you find malicious, hidden andsuspicious PHP scripts and shells in a chosen destination.

Author: Yassine Addi<yassineaddi.dev(at)gmail(dot)com>.

NOTE: This tool does not require Internet connection but itis highly recommended to benefit from all features.

Options:

--version show program's version number andexit

-h, --help show this help message and exit

-o OUTPUT,--output=OUTPUT

save output in a file

--no-color do not use colors in the output

--no-info do not show file information

--no-apis do not use APIs during scan (notrecommended)

更新日志

* 参考来源:kitploit,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

-

亲测,误报太多,看到eval就报警了

不容错过

- 海康威视“黑天鹅”事件,安全漏洞是否成为商业竞争武器?北京老烟枪2015-02-28

- 【后续跟进】隔墙有耳:利用电磁信号窃取目标信息项目代码已开源亲爱的兔子2016-03-07

- Pwn2Own战报:腾讯、360各显神通,分别秒杀IE、Flash、PDF项目hujias2015-03-19

- 走进科学:如何正确的隐藏自己的行踪redsin2014-08-22

0day

关注我们 分享每日精选文章

关注我们 分享每日精选文章

已有 5 条评论

感觉不太适用实际啊,应急时一般都是离线情况,真出安全事故的时候,排查溯源时怎么可能还让你联网,检查webshell这个倒是挺不错的

找了好久,么么哒!!!

只能检测 php webshell ?

亲测,误报太多,看到eval就报警了

毕竟关键字。。我觉得还是得自己改改再用~~~

而且实际运用中,联网的几率太小,能联网,就不需要单独做检测了,来个安全狗、网防G01啥的就可以了。。

不过这工具确实挺好的,不用自己再写了,改改就行了。。